Mylinking™ Inline Bypass Network Tap with Active Heartbeat Sequel

تصميم معياري مزود بـ 2 منفذ تجاوز بالإضافة إلى منفذ مراقبة واحد، وصلات 10/40/100 جيجابت إيثرنت، سرعة قصوى 640 جيجابت في الثانية

تقنية Mylinking™ لتجاوز الشبكة المضمنة، خاصية الكشف النشط عن نبضات القلب

- تحسين وقت الوصول المباشر

- تحذير من استخدام غير طبيعي لحركة المرور

- منع التحميل الزائد أو تعطل أدوات الأمان المدمجة

- حزمة نبضات القلب لمراقبة حالة النظام للأجهزة المتصلة مباشرة

- وظيفة التجاوز الخارجي، للحفاظ على استمرارية الشبكة دون انقطاع أثناء توقف المعدات المتصلة مباشرة أو أثناء الصيانة

"الإخلاص والابتكار والدقة والكفاءة" هي المبادئ الراسخة لشركتنا، ونسعى على المدى الطويل إلى بناء علاقات متينة مع عملائنا لتحقيق المنفعة المتبادلة والتبادل المثمر فيما يتعلق بجهاز Mylinking™ Inline Bypass Network Tap المزود بخاصية الكشف النشط عن نبضات القلب. ونتطلع بصدق إلى بناء علاقات تعاونية مثمرة مع عملائنا من داخل البلاد وخارجها، من أجل مستقبل مزدهر ومزدهر معاً.

ستكون "الصدق والابتكار والدقة والكفاءة" هي المبادئ الراسخة لمؤسستنا، والتي تهدف إلى بناء علاقات طويلة الأمد مع عملائنا لتحقيق المنفعة المتبادلة والتبادل المثمر.كشف نبضات القلب, تجاوز خطي, مفتاح تجاوز مدمج, صنبور تجاوز مدمج, الأمان المضمننقدم خدمات تصنيع المعدات الأصلية وقطع الغيار لتلبية احتياجات عملائنا المتنوعة. نوفر أسعارًا تنافسية لمنتجات عالية الجودة، ونضمن سرعة معالجة شحناتكم من قبل قسم الخدمات اللوجستية لدينا. نتطلع بصدق إلى فرصة لقائكم ومناقشة سبل دعم أعمالكم.

1- نظرة عامة

عن طريق نشر مفتاح التجاوز الذكي Mylinking™:

- يمكن للمستخدمين تثبيت/إزالة معدات الأمان بمرونة ولن يؤثر ذلك على الشبكة الحالية ولن يتسبب في انقطاعها؛

- مفتاح تجاوز التنصت الشبكي Mylinking™ مع وظيفة الكشف الذكي عن الحالة الصحية للمراقبة في الوقت الحقيقي لحالة العمل الطبيعية لجهاز الأمان التسلسلي، وبمجرد حدوث استثناء في عمل جهاز الأمان التسلسلي، سيتم تجاوز الحماية تلقائيًا للحفاظ على اتصال الشبكة الطبيعي؛

- يمكن استخدام تقنية الحماية الانتقائية لحركة المرور لنشر معدات أمنية محددة لتنظيف حركة المرور، وتقنية التشفير القائمة على معدات التدقيق. يتم تنفيذ حماية الوصول التسلسلي بشكل فعال لنوع حركة المرور المحدد، مما يخفف ضغط معالجة التدفق على الجهاز التسلسلي؛

- يمكن استخدام تقنية حماية حركة المرور المتوازنة الأحمال لنشر أجهزة التسلسل الآمنة بشكل مجمع لتلبية الحاجة إلى أمان التسلسل في بيئات النطاق الترددي العالي.

مع التطور السريع للإنترنت، يتزايد خطر تهديد أمن المعلومات الشبكية، مما يستدعي استخدام تطبيقات حماية أمن المعلومات على نطاق واسع. سواءً أكانت معدات التحكم بالوصول التقليدية (جدار الحماية) أو وسائل الحماية المتقدمة مثل نظام منع الاختراق (IPS)، ومنصة إدارة التهديدات الموحدة (UTM)، ونظام مكافحة هجمات الحرمان من الخدمة (Anti-DDoS)، وبوابة مكافحة الاختراق، ونظام تحديد ومراقبة حركة مرور DPI الموحد، يتم نشر العديد من أجهزة الأمان بشكل متسلسل في العقد الرئيسية للشبكة، وذلك لتطبيق سياسة أمن البيانات المناسبة لتحديد حركة المرور المشروعة وغير المشروعة والتعامل معها. في الوقت نفسه، قد تُسبب شبكة الحاسوب تأخيرًا كبيرًا أو حتى انقطاعًا في الشبكة في حالة تجاوز الأعطال، أو الصيانة، أو الترقية، أو استبدال المعدات، وما إلى ذلك، في بيئة تطبيقات شبكة إنتاجية عالية الموثوقية، وهو أمر لا يُمكن للمستخدمين تحمله.

2- مفتاح تجاوز التنصت الشبكي: الميزات والتقنيات المتقدمة

تقنية وضع الحماية "SpecFlow" ووضع الحماية "FullLink" من Mylinking™

تقنية الحماية من التبديل السريع Mylinking™

تقنية Mylinking™ "LinkSafeSwitch"

تقنية إعادة توجيه/إصدار استراتيجية ديناميكية لخدمة الويب Mylinking™

تقنية Mylinking™ الذكية للكشف عن رسائل نبضات القلب

تقنية رسائل نبضات القلب القابلة للتحديد Mylinking™

تقنية موازنة الأحمال متعددة الروابط Mylinking™

تقنية توزيع حركة المرور الذكية Mylinking™

تقنية موازنة الأحمال الديناميكية Mylinking™

تقنية الإدارة عن بعد Mylinking™ (HTTP/WEB، TELNET/SSH، خاصية "EasyConfig/AdvanceConfig")

3- دليل تكوين مفتاح تجاوز التنصت على الشبكة

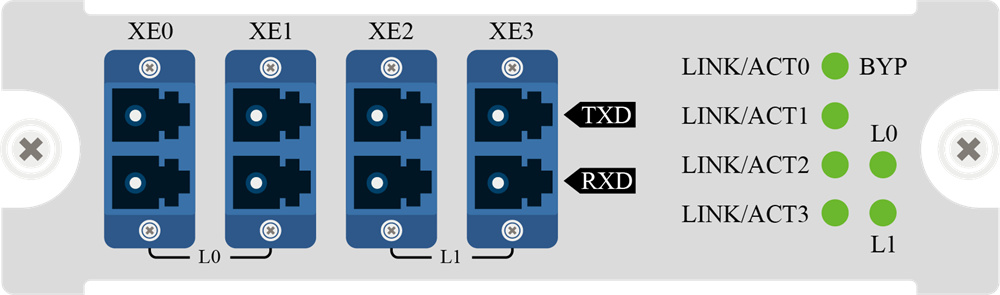

تجاوزفتحة وحدة منفذ الحماية:

يمكن إدخال هذه الفتحة في وحدة منفذ الحماية BYPASS ذات سرعات/أرقام منافذ مختلفة. وباستبدال أنواع مختلفة من الوحدات، يمكنها دعم حماية BYPASS لوصلات متعددة بسرعة 10 جيجابت/40 جيجابت/100 جيجابت.

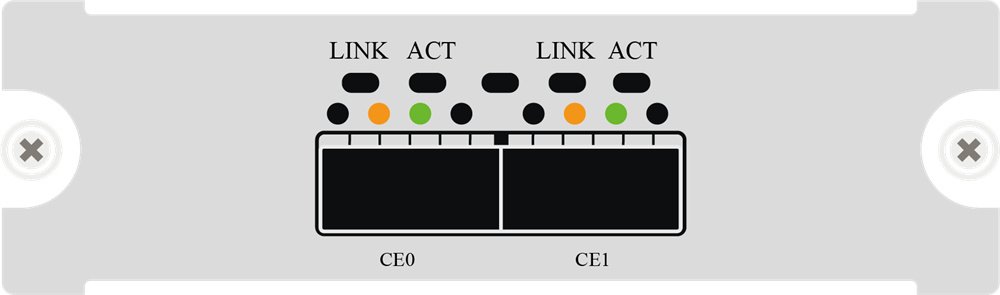

شاشةفتحة وحدة المنفذ؛

يمكن إدخال هذه الفتحة في وحدة منفذ المراقبة بسرعات ومنافذ مختلفة. وهي تدعم نشر أجهزة مراقبة تسلسلية متعددة عبر الإنترنت بوصلات 10G/40G/100G عن طريق استبدال نماذج مختلفة.

قواعد اختيار الوحدة

بناءً على الروابط المنشورة المختلفة ومتطلبات نشر معدات المراقبة، يمكنك اختيار تكوينات وحدات مختلفة بمرونة لتلبية احتياجات بيئتك الفعلية؛ يرجى اتباع القواعد التالية عند الاختيار:

١. مكونات الهيكل إلزامية، ويجب عليك اختيارها قبل اختيار أي وحدات أخرى. في الوقت نفسه، يُرجى اختيار طرق تزويد الطاقة المختلفة (تيار متردد/تيار مستمر) وفقًا لاحتياجاتك.

٢. يدعم الجهاز بالكامل ما يصل إلى فتحتين لوحدات التجاوز وفتحة واحدة لوحدة المراقبة؛ ولا يمكنك اختيار عدد فتحات أكثر من العدد المحدد. بناءً على عدد الفتحات ونوع الوحدة، يمكن للجهاز دعم ما يصل إلى أربع حماية لوصلات 10 جيجابت إيثرنت؛ أو ما يصل إلى أربع وصلات 40 جيجابت إيثرنت؛ أو ما يصل إلى وصلة واحدة 100 جيجابت إيثرنت.

3. لا يمكن إدخال نموذج الوحدة النمطية "BYP-MOD-L1CG" إلا في الفتحة 1 لكي تعمل بشكل صحيح.

4. لا يمكن إدخال نوع الوحدة النمطية "BYP-MOD-XXX" إلا في فتحة وحدة التجاوز؛ ولا يمكن إدخال نوع الوحدة النمطية "MON-MOD-XXX" إلا في فتحة وحدة المراقبة للتشغيل العادي.

| نموذج المنتج | معلمات الدالة |

| الهيكل (المضيف) | |

| ML-BYPASS-M200 | وحدة تثبيت قياسية 1U مقاس 19 بوصة؛ أقصى استهلاك للطاقة 250 واط؛ وحدة حماية BYPASS معيارية؛ فتحتان لوحدة BYPASS؛ فتحة واحدة لوحدة MONITOR؛ التيار المتردد والتيار المستمر اختياريان؛ |

| وحدة التجاوز | |

| BYP-MOD-L2XG(LM/SM) | يدعم الحماية التسلسلية للوصلة 10GE ثنائية الاتجاه، واجهة 4*10GE، موصل LC؛ جهاز إرسال واستقبال ضوئي مدمج؛ وصلة ضوئية أحادية/متعددة الأوضاع اختيارية، يدعم 10GBASE-SR/LR؛ |

| BYP-MOD-L2QXG(LM/SM) | يدعم الحماية التسلسلية للوصلة 40GE ثنائية الاتجاه، واجهة 4*40GE، موصل LC؛ جهاز إرسال واستقبال ضوئي مدمج؛ وصلة ضوئية أحادية/متعددة الأوضاع اختيارية، يدعم 40GBASE-SR4/LR4؛ |

| BYP-MOD-L1CG (LM/SM) | يدعم حماية تسلسلية لوصلة 100GE لقناة واحدة، وواجهة 2*100GE، وموصل LC؛ وجهاز إرسال واستقبال ضوئي مدمج؛ ورابط ضوئي أحادي متعدد الأوضاع اختياري، ويدعم 100GBASE-SR4/LR4؛ |

| وحدة المراقبة | |

| MON-MOD-L16XG | وحدة منفذ مراقبة SFP+ 16*10GE؛ لا توجد وحدة إرسال واستقبال ضوئية؛ |

| MON-MOD-L8XG | وحدة منفذ مراقبة 8*10GE SFP+؛ لا توجد وحدة إرسال واستقبال ضوئية؛ |

| MON-MOD-L2CG | وحدة منفذ مراقبة 2*100GE QSFP28؛ لا توجد وحدة إرسال واستقبال ضوئية؛ |

| MON-MOD-L8QXG | 8* وحدة منفذ مراقبة 40GE QSFP+؛ لا توجد وحدة إرسال واستقبال ضوئية؛ |

4- مواصفات مفتاح تجاوز الشبكة TAP

| طريقة المنتج | مفتاح تجاوز تسلسلي ML-BYPASS-M200 | |

| نوع الواجهة | واجهة الإدارة | واجهة إدارة تكيفية 1*10/100/1000BASE-T؛ تدعم الإدارة عن بُعد عبر HTTP/IP |

| فتحة الوحدة | فتحتان لوحدة التجاوز؛ فتحة واحدة لوحدة المراقبة؛ | |

| روابط تدعم أقصى حد | يدعم الجهاز بحد أقصى 4 روابط بسرعة 10 جيجابت في الثانية أو 4 روابط بسرعة 40 جيجابت في الثانية أو رابط واحد بسرعة 100 جيجابت في الثانية | |

| شاشة | يدعم الجهاز ما يصل إلى 16 منفذ مراقبة بسرعة 10 جيجابت في الثانية، أو 8 منافذ مراقبة بسرعة 40 جيجابت في الثانية، أو منفذي مراقبة بسرعة 100 جيجابت في الثانية؛ | |

| وظيفة | قدرة المعالجة المزدوجة الكاملة | 640 جيجابت في الثانية |

| حماية متسلسلة لحركة المرور بناءً على بروتوكول IP/البروتوكول/المنفذ (خمسة عناصر محددة) | يدعم | |

| حماية متسلسلة تعتمد على حركة المرور الكاملة | يدعم | |

| موازنة الأحمال المتعددة | يدعم | |

| وظيفة مخصصة للكشف عن نبضات القلب | يدعم | |

| دعم استقلالية حزمة إيثرنت | يدعم | |

| مفتاح التجاوز | يدعم | |

| مفتاح التجاوز بدون وميض | يدعم | |

| إدارة وحدة التحكم | يدعم | |

| إدارة IP/الويب | يدعم | |

| إدارة SNMP الإصدار 1/الإصدار 2C | يدعم | |

| إدارة TELNET/SSH | يدعم | |

| بروتوكول SYSLOG | يدعم | |

| تفويض المستخدم | يعتمد على تفويض كلمة المرور/AAA/TACACS+ | |

| كهربائي | جهد التغذية المقنن | تيار متردد 220 فولت / تيار مستمر 48 فولت (اختياري) |

| تردد الطاقة المقنن | 50 هرتز | |

| تيار الإدخال المقنن | تيار متردد 3 أمبير / تيار مستمر 10 أمبير | |

| القدرة المقدرة | 100 واط | |

| بيئة | درجة حرارة التشغيل | 0-50 درجة مئوية |

| درجة حرارة التخزين | -20-70 درجة مئوية | |

| رطوبة التشغيل | 10%-95%، بدون تكثف | |

| إعدادات المستخدم | تهيئة وحدة التحكم | واجهة RS232، 115200، 8، N، 1 |

| واجهة إدارة خارج النطاق | واجهة إيثرنت واحدة بسرعة 10/100/1000 ميجابت في الثانية | |

| تفويض كلمة المرور | يدعم | |

| ارتفاع الهيكل | مساحة الهيكل (U) | 1U 19 بوصة، 485 مم × 44.5 مم × 350 مم |

5- تطبيق مفتاح تجاوز الشبكة (كما يلي)

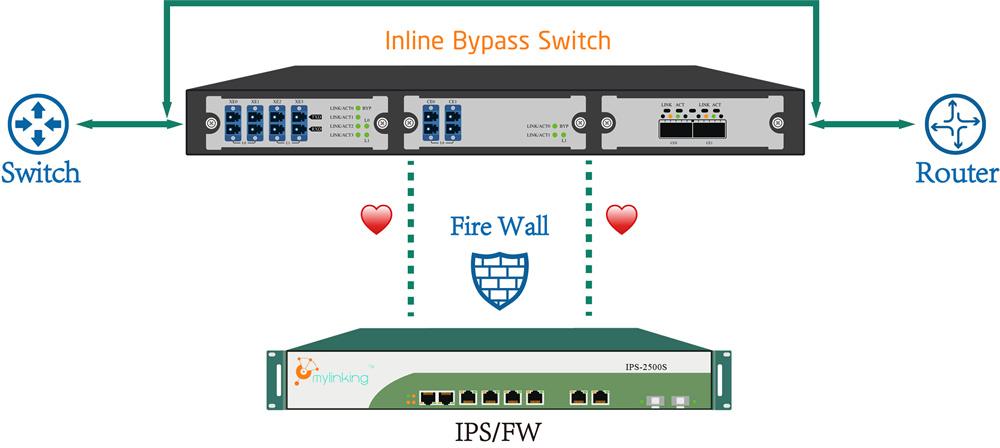

فيما يلي نموذج نموذجي لنمط نشر نظام منع الاختراق (IPS) وجدار الحماية (FW)، حيث يتم نشر نظام منع الاختراق / جدار الحماية بشكل متسلسل على معدات الشبكة (أجهزة التوجيه، والمحولات، وما إلى ذلك) بين حركة المرور من خلال تنفيذ عمليات التحقق الأمني، وفقًا لسياسة الأمان المقابلة لتحديد السماح أو حظر حركة المرور المقابلة، وذلك لتحقيق تأثير الدفاع الأمني.

في الوقت نفسه، يمكننا اعتبار نظام منع الاختراق/جدار الحماية (IPS/FW) بمثابة نشر تسلسلي للمعدات، حيث يُنشر عادةً في المواقع الرئيسية لشبكة المؤسسة لتطبيق أمن تسلسلي، وتؤثر موثوقية الأجهزة المتصلة به بشكل مباشر على توافر شبكة المؤسسة ككل. فعند حدوث أي زيادة في الحمل على الأجهزة التسلسلية، أو تعطلها، أو تحديثات البرامج، أو تحديثات السياسات، وما إلى ذلك، سيتأثر توافر شبكة المؤسسة بشكل كبير. في هذه الحالة، لا يمكننا استعادة الشبكة إلا من خلال قطع الاتصال بالشبكة، أو استخدام وصلة تجاوز مادية، مما يؤثر بشكل خطير على موثوقية الشبكة. من ناحية، يُحسّن نظام منع الاختراق/جدار الحماية (IPS/FW) والأجهزة التسلسلية الأخرى من نشر أمن شبكة المؤسسة، ولكن من ناحية أخرى، يُقلل من موثوقية شبكات المؤسسة، مما يزيد من خطر انقطاع الشبكة.

5.2 حماية معدات سلسلة الوصلات المضمنة

يتم نشر مفتاح التجاوز Mylinking™ بشكل متسلسل بين أجهزة الشبكة (أجهزة التوجيه، والمحولات، وما إلى ذلك)، بحيث لا يمر تدفق البيانات بين أجهزة الشبكة مباشرةً عبر نظام منع الاختراق/جدار الحماية. عند حدوث عطل في نظام منع الاختراق/جدار الحماية نتيجةً للحمل الزائد، أو الأعطال، أو تحديثات البرامج، أو تحديثات السياسات، يقوم مفتاح التجاوز بالكشف الفوري عن الجهاز المعطل من خلال وظيفة الكشف الذكي عن رسائل نبضات القلب، وبالتالي يتجاوز الجهاز المعطل دون انقطاع الشبكة، مما يسمح بتوصيل أجهزة الشبكة مباشرةً بسرعة لحماية الشبكة وضمان استمرار الاتصال الطبيعي. عند حدوث عطل في نظام منع الاختراق/جدار الحماية، يقوم مفتاح التجاوز أيضًا بالكشف الفوري عن حزم نبضات القلب الذكية، لاستعادة الاتصال الأصلي وفحص أمان شبكة المؤسسة.

يحتوي مفتاح التجاوز Mylinking™ على وظيفة قوية للكشف عن رسائل نبض القلب الذكية، ويمكن للمستخدم تخصيص فاصل نبض القلب والحد الأقصى لعدد المحاولات، من خلال رسالة نبض قلب مخصصة على IPS / FW لاختبار الصحة، مثل إرسال رسالة فحص نبض القلب إلى منفذ المنبع / المصب لـ IPS / FW، ثم استقبالها من منفذ المنبع / المصب لـ IPS / FW، والحكم على ما إذا كان IPS / FW يعمل بشكل طبيعي عن طريق إرسال واستقبال رسالة نبض القلب.

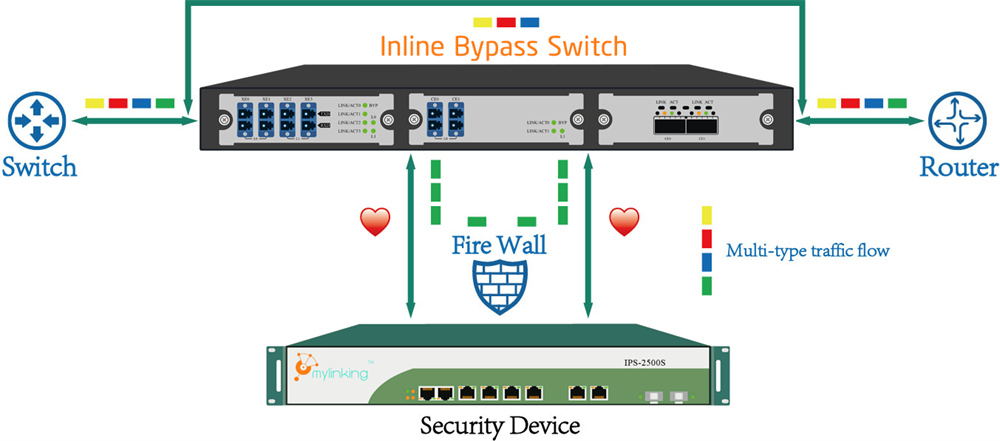

5.3 حماية سلسلة الجر المضمنة لتدفق سياسة "SpecFlow"

عندما يحتاج جهاز شبكة الأمان فقط إلى معالجة حركة مرور محددة ضمن سلسلة الحماية الأمنية، فإنه يستخدم وظيفة "مفتاح التجاوز" في Mylinking™ لمعالجة حركة المرور، حيث يتم توجيه حركة المرور "المعنية" مباشرةً إلى رابط الشبكة، ثم يتم سحب "جزء حركة المرور المعني" إلى جهاز الأمان المدمج لإجراء فحوصات السلامة. هذا لا يحافظ فقط على التشغيل الطبيعي لوظيفة الكشف عن السلامة في جهاز الأمان، بل يقلل أيضًا من الضغط على تدفق البيانات غير الفعال في معدات الأمان. في الوقت نفسه، يستطيع "مفتاح التجاوز" رصد حالة عمل جهاز الأمان في الوقت الفعلي. وفي حال تعطل جهاز الأمان، يتم تجاوز حركة البيانات مباشرةً لتجنب انقطاع خدمة الشبكة.

يستطيع جهاز Mylinking™ Traffic Bypass Protector تحديد حركة البيانات بناءً على مُعرّف رأس طبقة L2-L4، مثل علامة VLAN، وعنوان MAC المصدر/الوجهة، وعنوان IP المصدر، ونوع حزمة IP، ومنفذ بروتوكول طبقة النقل، وعلامة مفتاح رأس البروتوكول، وما إلى ذلك. ويمكن تعريف مجموعة متنوعة من شروط المطابقة بمرونة لتحديد أنواع حركة البيانات المحددة التي تهم جهاز أمان معين، ويمكن استخدامه على نطاق واسع لنشر أجهزة تدقيق أمني متخصصة (RDP، SSH، تدقيق قواعد البيانات، إلخ).

5.4 حماية متسلسلة متوازنة الأحمال

يتم نشر مفتاح التجاوز Mylinking™ بشكل متسلسل بين أجهزة الشبكة (أجهزة التوجيه، والمحولات، وما إلى ذلك). عندما لا يكون أداء معالجة IPS/FW الواحد كافيًا للتعامل مع ذروة حركة مرور الشبكة، فإن وظيفة موازنة حمل حركة المرور الخاصة بالحماية، والتي تقوم بتجميع حركة مرور الشبكة من مجموعات IPS/FW المتعددة، يمكنها تقليل ضغط المعالجة على IPS/FW الواحد بشكل فعال، وتحسين أداء المعالجة الإجمالي لتلبية متطلبات النطاق الترددي العالي لبيئة النشر.

يتمتع مفتاح التجاوز Mylinking™ بوظيفة موازنة الأحمال القوية، حيث يقوم بتوزيع حركة المرور وفقًا لعلامة VLAN الخاصة بالإطار، ومعلومات MAC، ومعلومات IP، ورقم المنفذ، والبروتوكول، وغيرها من المعلومات، لضمان سلامة جلسة تدفق البيانات التي يتلقاها كل IPS / FW.

5.5 حماية جر التدفق للمعدات المضمنة متعددة السلاسل (تغيير التوصيل التسلسلي إلى التوصيل المتوازي)

في بعض الروابط الرئيسية (مثل منافذ الإنترنت، وروابط تبادل منطقة الخادم)، غالبًا ما يكون الموقع غير مناسب نظرًا لمتطلبات ميزات الأمان ونشر العديد من معدات اختبار الأمان المضمنة (مثل جدار الحماية، ومعدات مكافحة هجمات DDoS، وجدار حماية تطبيقات الويب، ومعدات منع الاختراق، وما إلى ذلك). يؤدي وجود العديد من معدات الكشف الأمني في نفس الوقت على التوالي على الرابط إلى زيادة احتمالية وجود نقطة فشل واحدة، مما يقلل من الموثوقية الإجمالية للشبكة. وفي عمليات نشر معدات الأمان المذكورة أعلاه، وتحديث المعدات، واستبدالها، وغيرها من العمليات، سيؤدي ذلك إلى انقطاع الخدمة لفترة طويلة، وتقليص حجم المشروع بشكل كبير لإتمام تنفيذ هذه المشاريع بنجاح.

من خلال نشر "مفتاح التجاوز" بطريقة موحدة، يمكن تغيير وضع نشر أجهزة الأمان المتعددة المتصلة على التوالي على نفس الرابط من "وضع الربط المادي" إلى "وضع الربط المادي، الربط المنطقي". يعمل هذا على تحسين موثوقية الرابط، بينما يقوم "مفتاح التجاوز" بسحب تدفق الرابط عند الطلب، لتحقيق نفس التدفق مع الوضع الأصلي لتأثير المعالجة الآمنة.

أكثر من جهاز أمني واحد في نفس الوقت في مخطط النشر التسلسلي:

مخطط نشر مفتاح تجاوز TAP لشبكة Mylinking™:

5.6 استنادًا إلى الاستراتيجية الديناميكية لحماية أمن الجر المروري

"مفتاح التجاوز" سيناريو تطبيق متقدم آخر يعتمد على الاستراتيجية الديناميكية لتطبيقات الحماية والكشف عن أمن حركة المرور، ويتم نشره بالطريقة الموضحة أدناه:

لنأخذ على سبيل المثال جهاز اختبار الأمان "الحماية من هجمات DDoS وكشفها". من خلال نشر "مفتاح التجاوز" في الواجهة الأمامية، ثم توصيل جهاز الحماية من هجمات DDoS بمفتاح التجاوز، يقوم "جهاز الحماية من هجمات DDoS" بتوجيه كامل حركة البيانات بسرعة السلك، مع إرسال نسخة طبق الأصل من تدفق البيانات إلى "جهاز الحماية من هجمات DDoS". بمجرد اكتشاف هجوم على عنوان IP لخادم (أو جزء من شبكة IP)، يقوم "جهاز الحماية من هجمات DDoS" بإنشاء قواعد مطابقة لتدفق البيانات المستهدف وإرسالها إلى "مفتاح التجاوز" عبر واجهة تسليم السياسات الديناميكية. يقوم "مفتاح التجاوز" بتحديث "تتبع حركة البيانات الديناميكي" بعد استلام قواعد السياسة الديناميكية، ثم يقوم فورًا بتوجيه حركة بيانات الخادم المهاجم إلى "جهاز الحماية من هجمات DDoS وكشفها" للمعالجة، لتصبح فعالة بعد الهجوم، ثم يتم إعادة حقنها في الشبكة.

إن مخطط التطبيق القائم على "مفتاح التجاوز" أسهل في التنفيذ من حقن مسار BGP التقليدي أو مخططات سحب حركة المرور الأخرى، كما أن البيئة أقل اعتمادًا على الشبكة وتكون الموثوقية أعلى.

يتميز "مفتاح التجاوز" بالخصائص التالية لدعم الحماية الديناميكية للكشف عن أمان السياسات:

1- "مفتاح التجاوز" لتوفير إمكانية تجاوز القواعد القائمة على واجهة خدمة الويب، والتكامل السهل مع أجهزة الأمان التابعة لجهات خارجية.

2، "مفتاح التجاوز" يعتمد على شريحة ASIC النقية للأجهزة، حيث يقوم بإعادة توجيه حزم البيانات بسرعة تصل إلى 10 جيجابت في الثانية دون حظر إعادة توجيه المفتاح، و"مكتبة قواعد ديناميكية لجر حركة المرور" بغض النظر عن العدد.

3- "مفتاح التجاوز" وظيفة التجاوز الاحترافية المدمجة، حتى في حالة فشل جهاز الحماية نفسه، يمكنه أيضًا تجاوز الرابط التسلسلي الأصلي على الفور، ولا يؤثر على الاتصال الطبيعي للرابط الأصلي.