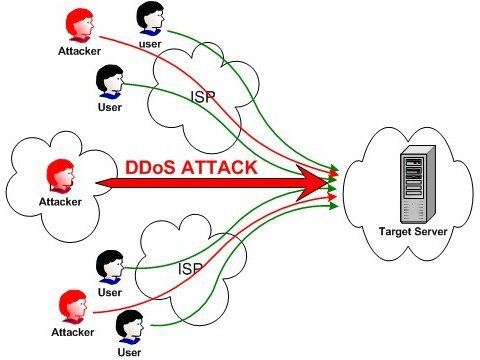

هجوم DDoSهجوم الحرمان من الخدمة الموزع (DDoS) هو نوع من الهجمات الإلكترونية حيث تُستخدم أجهزة كمبيوتر أو أجهزة مخترقة متعددة لإغراق نظام أو شبكة مستهدفة بكمية هائلة من البيانات، مما يُرهق مواردها ويُعطّل عملها الطبيعي. يهدف هجوم DDoS إلى جعل النظام أو الشبكة المستهدفة غير قابلة للوصول للمستخدمين الشرعيين.

فيما يلي بعض النقاط الرئيسية حول هجمات DDoS:

1. أسلوب الهجومتتضمن هجمات DDoS عادةً عددًا كبيرًا من الأجهزة، تُعرف باسم شبكة الروبوتات، والتي يتحكم بها المهاجم. غالبًا ما تكون هذه الأجهزة مصابة ببرامج ضارة تسمح للمهاجم بالتحكم عن بُعد في الهجوم وتنسيقه.

2. أنواع هجمات DDoSيمكن أن تتخذ هجمات DDoS أشكالاً مختلفة، بما في ذلك الهجمات الحجمية التي تغمر الهدف بحركة مرور مفرطة، وهجمات طبقة التطبيق التي تستهدف تطبيقات أو خدمات محددة، وهجمات البروتوكول التي تستغل نقاط الضعف في بروتوكولات الشبكة.

3. تأثيريمكن أن تُخلّف هجمات الحرمان من الخدمة الموزعة (DDoS) عواقب وخيمة، إذ تؤدي إلى انقطاع الخدمات، وتوقفها، وخسائر مالية، وتشويه السمعة، وتدهور تجربة المستخدم. وقد تُؤثر هذه الهجمات على جهاتٍ مُختلفة، بما في ذلك المواقع الإلكترونية، والخدمات عبر الإنترنت، ومنصات التجارة الإلكترونية، والمؤسسات المالية، وحتى الشبكات بأكملها.

4. التخفيفتستخدم المؤسسات تقنيات متنوعة للتخفيف من هجمات DDoS لحماية أنظمتها وشبكاتها. وتشمل هذه التقنيات تصفية حركة البيانات، وتحديد معدل نقل البيانات، واكتشاف الحالات الشاذة، وتحويل حركة البيانات، واستخدام حلول برمجية أو أجهزة متخصصة مصممة لتحديد هجمات DDoS والتخفيف من آثارها.

5. وقايةيتطلب منع هجمات DDoS اتباع نهج استباقي يتضمن تطبيق تدابير أمنية قوية للشبكة، وإجراء تقييمات منتظمة للثغرات الأمنية، وتصحيح الثغرات الأمنية في البرامج، ووضع خطط للاستجابة للحوادث للتعامل مع الهجمات بفعالية.

من المهم للمؤسسات أن تظل متيقظة ومستعدة للاستجابة لهجمات DDoS، لأنها يمكن أن يكون لها تأثير كبير على عمليات الأعمال وثقة العملاء.

الدفاع ضد هجمات DDoS

1. تصفية الخدمات والمنافذ غير الضرورية

يمكن استخدام أدوات مثل Inexpress و Express و Forwarding وغيرها لتصفية الخدمات والمنافذ غير الضرورية، أي تصفية عناوين IP المزيفة على جهاز التوجيه.

2. تنظيف وترشيح التدفق غير الطبيعي

تنظيف وتصفية حركة المرور غير الطبيعية من خلال جدار الحماية الخاص بأجهزة DDoS، واستخدام تقنيات عالية المستوى مثل تصفية قواعد حزم البيانات، وتصفية اكتشاف بصمات تدفق البيانات، وتصفية تخصيص محتوى حزم البيانات لتحديد ما إذا كانت حركة المرور الخارجية طبيعية بدقة، ومنع تصفية حركة المرور غير الطبيعية بشكل أكبر.

3. الدفاع عن المجموعات الموزعة

تُعدّ هذه الطريقة حاليًا الأكثر فعالية لحماية مجتمع الأمن السيبراني من هجمات DDoS واسعة النطاق. ففي حال تعرّضت إحدى العُقد للهجوم وتعذّر عليها تقديم الخدمات، سينتقل النظام تلقائيًا إلى عقدة أخرى وفقًا لإعدادات الأولوية، ويعيد جميع حزم بيانات المهاجم إلى نقطة الإرسال، ما يُشلّ مصدر الهجوم ويؤثر إيجابًا على قرارات تنفيذ الأمن في المؤسسة من منظور أعمق لحماية الأمن.

4. تحليل نظام أسماء النطاقات الذكي عالي الأمان

يُوفر الجمع الأمثل بين نظام تحليل أسماء النطاقات الذكي ونظام الحماية من هجمات الحرمان من الخدمة الموزعة (DDoS) للمؤسسات قدرات فائقة على كشف التهديدات الأمنية الناشئة. كما يتضمن النظام وظيفة كشف الأعطال، التي تُتيح تعطيل خاصية تحليل عناوين IP للخوادم في أي وقت واستبدالها بعنوان IP عادي، مما يضمن استمرارية خدمة شبكة المؤسسة دون انقطاع.

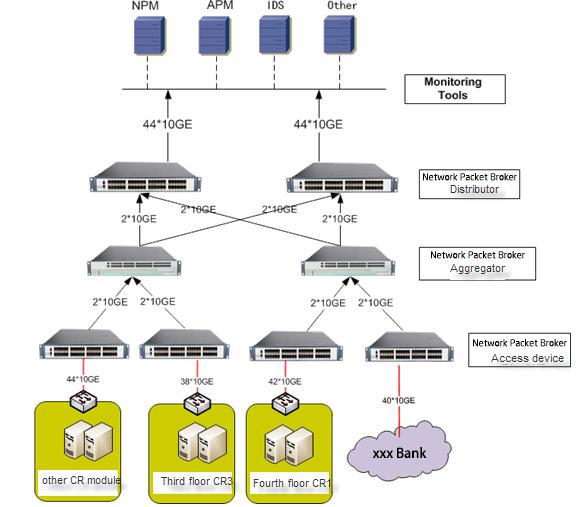

حماية شبكات البنوك المالية من هجمات DDoS: إدارة حركة المرور، والكشف عنها، وتنظيفها:

1. استجابة فائقة السرعة والدقة (بالنانو ثانية). يعتمد النظام على التعلم الذاتي لحركة البيانات وتقنية الكشف العميق عن الحزم. عند اكتشاف أي حركة بيانات أو رسائل غير طبيعية، يتم تفعيل استراتيجية الحماية الفورية لضمان ألا يتجاوز التأخير بين الهجوم والدفاع ثانيتين. في الوقت نفسه، يعتمد حل تنظيف التدفقات غير الطبيعية على سلسلة من عمليات التصفية، حيث يمر عبر سبع طبقات من معالجة تحليل التدفق، بدءًا من سمعة عنوان IP، مرورًا بطبقة النقل وطبقة التطبيق، والتعرف على الميزات، والجلسات، وسلوك الشبكة، وتشكيل حركة البيانات لمنع التصفية التدريجية، مما يحسن الأداء العام للدفاع ويضمن أمن شبكة مركز بيانات بنك XXX بشكل فعال.

2. فصل عمليات الفحص والتحكم، بكفاءة وموثوقية. يضمن نظام النشر المنفصل لمركز الاختبار ومركز التنظيف استمرار عمل مركز الاختبار بعد تعطل مركز التنظيف، وإصدار تقرير الاختبار وإشعار الإنذار في الوقت الفعلي، مما يُظهر مدى خطورة الهجوم على بنك XXX.

3. إدارة مرنة، وتوسع بدون قلق. يوفر حل مكافحة هجمات DDoS ثلاثة أنماط إدارة: الكشف بدون تنظيف، والحماية التلقائية بالكشف والتنظيف، والحماية اليدوية التفاعلية. يتيح الاستخدام المرن لأنماط الإدارة الثلاثة تلبية متطلبات أعمال بنك XXX، مما يقلل من مخاطر التنفيذ ويحسن التوافر عند إطلاق أعمال جديدة.

قيمة العميل

1. الاستخدام الأمثل لعرض النطاق الترددي للشبكة لتحسين مزايا المؤسسة

بفضل حل الأمان الشامل، انخفضت حوادث أمن الشبكة الناجمة عن هجوم DDoS على الأعمال التجارية عبر الإنترنت لمركز البيانات إلى الصفر، وانخفض هدر عرض النطاق الترددي لمنفذ الشبكة الناتج عن حركة المرور غير الصالحة واستهلاك موارد الخادم، مما خلق الظروف لبنك XXX لتحسين أرباحه.

2. تقليل المخاطر، وضمان استقرار الشبكة واستدامة الأعمال

إن نشر معدات مكافحة هجمات DDoS بطريقة بديلة لا يغير بنية الشبكة الحالية، ولا يوجد خطر من انقطاع الشبكة، ولا توجد نقطة فشل واحدة، ولا يوجد تأثير على التشغيل الطبيعي للأعمال، ويقلل من تكلفة التنفيذ وتكلفة التشغيل.

3. تحسين رضا المستخدمين، وتعزيز قاعدة المستخدمين الحاليين، واستقطاب مستخدمين جدد

تم تزويد المستخدمين ببيئة شبكة حقيقية، وتحسين رضا المستخدمين بشكل كبير من خلال الخدمات المصرفية عبر الإنترنت، والاستفسارات التجارية عبر الإنترنت، وغيرها من الخدمات التجارية عبر الإنترنت، وتعزيز ولاء المستخدمين، وتزويد العملاء بخدمات حقيقية.

تاريخ النشر: 17 يوليو 2023