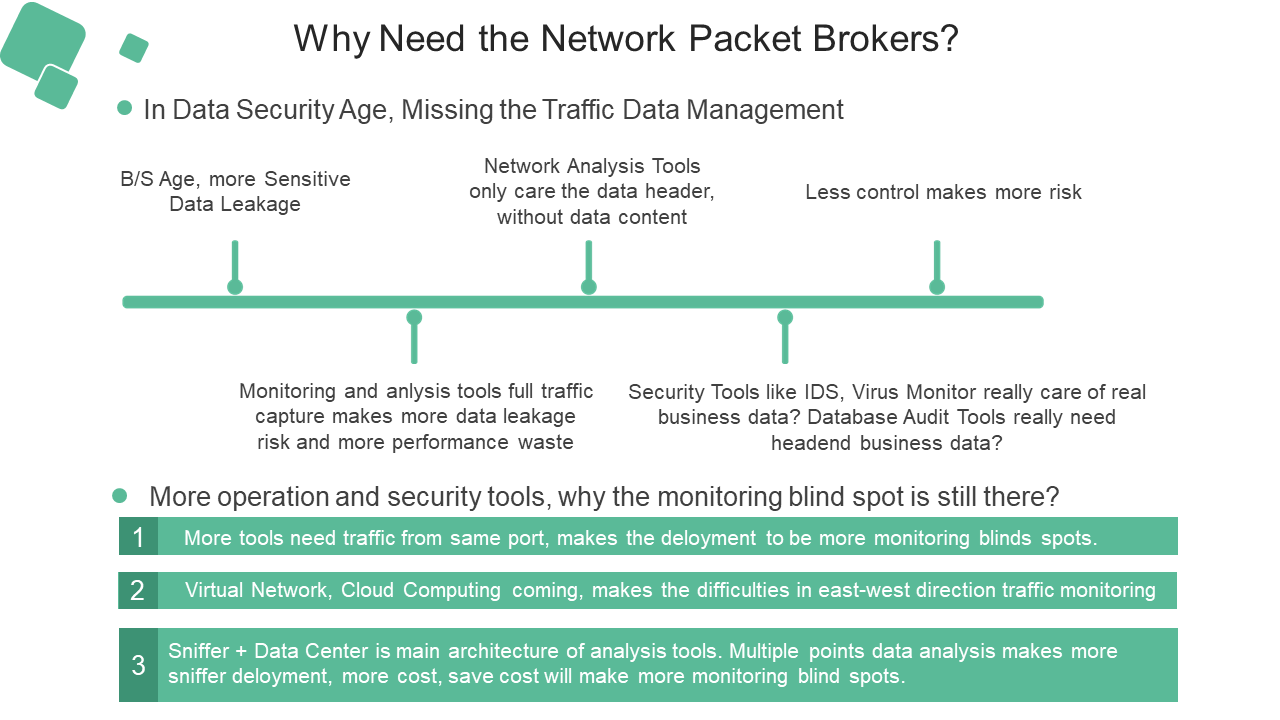

أدى ظهور وسطاء حزم الشبكة من الجيل التالي إلى تطورات كبيرة في أدوات تشغيل الشبكة وأمنها. وقد مكّنت هذه التقنيات المتقدمة المؤسسات من أن تصبح أكثر مرونة وأن تُواءم استراتيجياتها التقنية مع مبادراتها التجارية. ومع ذلك، ورغم هذه التطورات، لا تزال هناك ثغرة شائعة في مراقبة حركة مرور الشبكة، والتي يتعين على المؤسسات معالجتها.

وسطاء حزم الشبكة (NPBs)هي أجهزة أو حلول برمجية تعمل كوسيط بين بنية الشبكة وأدوات المراقبة. تُمكّن هذه الأجهزة من رؤية حركة مرور الشبكة من خلال تجميع حزم البيانات وتصفيتها وتوزيعها على مختلف أدوات المراقبة والأمان. وقد أصبحت هذه الأجهزة مكونات أساسية في الشبكات الحديثة لقدرتها على تحسين كفاءة التشغيل وتعزيز الوضع الأمني.

مع تزايد مبادرات التحول الرقمي، تعتمد المؤسسات بشكل متزايد على بنية تحتية شبكية معقدة تتألف من أجهزة عديدة وبروتوكولات متنوعة. هذا التعقيد، إلى جانب النمو الهائل في حجم حركة البيانات الشبكية، يجعل من الصعب على أدوات المراقبة التقليدية مواكبة هذا التطور. توفر وسطاء حزم البيانات الشبكية حلاً لهذه التحديات من خلال تحسين توزيع حركة البيانات الشبكية، وتبسيط تدفق البيانات، وتعزيز أداء أدوات المراقبة.

وسطاء حزم الشبكة من الجيل التاليلقد طوّرت هذه التقنيات قدرات واجهات الشبكة غير التقليدية. وتشمل هذه التحسينات قابلية التوسع المحسّنة، وقدرات التصفية المُحسّنة، ودعم أنواع مختلفة من حركة مرور الشبكة، وزيادة قابلية البرمجة. وتتيح القدرة على معالجة كميات كبيرة من حركة المرور وتصفية المعلومات ذات الصلة بذكاء للمؤسسات الحصول على رؤية شاملة لشبكاتها، وتحديد التهديدات المحتملة، والاستجابة السريعة للحوادث الأمنية.

علاوة على ذلك، تدعم واجهات الشبكة من الجيل التالي مجموعة واسعة من أدوات تشغيل الشبكة وأمنها. تشمل هذه الأدوات مراقبة أداء الشبكة، ونظام كشف التسلل، ومنع فقدان البيانات، والتحليل الجنائي للشبكة، ومراقبة أداء التطبيقات، وغيرها الكثير. من خلال توفير بيانات حركة مرور الشبكة اللازمة لهذه الأدوات، تستطيع المؤسسات مراقبة أداء الشبكة بفعالية، واكتشاف التهديدات الأمنية والتخفيف من آثارها، وضمان الامتثال للمتطلبات التنظيمية.

مع ذلك، ورغم التطورات التي شهدتها وسطاء حزم البيانات الشبكية وتوفر مجموعة متنوعة من أدوات المراقبة والأمان، لا تزال هناك ثغرات في مراقبة حركة مرور الشبكة. وتحدث هذه الثغرات لعدة أسباب:

1. التشفير:أدى الانتشار الواسع لبروتوكولات التشفير، مثل TLS وSSL، إلى صعوبة فحص حركة مرور الشبكة بحثًا عن التهديدات المحتملة. ورغم قدرة خوادم NPB على جمع وتوزيع حركة المرور المشفرة، إلا أن عدم القدرة على رؤية محتوى البيانات المشفرة يحد من فعالية أدوات الأمان في كشف الهجمات المعقدة.

2. إنترنت الأشياء وسياسة إحضار الأجهزة الشخصية:أدى تزايد عدد أجهزة إنترنت الأشياء (IoT) وانتشار سياسة استخدام الأجهزة الشخصية في العمل (BYOD) إلى توسيع نطاق الهجمات الإلكترونية التي تواجهها المؤسسات بشكل ملحوظ. غالبًا ما تتجاوز هذه الأجهزة أدوات المراقبة التقليدية، مما يُسبب ثغرات في مراقبة حركة مرور الشبكة. لذا، يتعين على أنظمة مراقبة الشبكة من الجيل التالي التكيف مع التعقيدات المتزايدة التي تُفرضها هذه الأجهزة للحفاظ على رؤية شاملة لحركة مرور الشبكة.

3. البيئات السحابية والافتراضية:مع الانتشار الواسع للحوسبة السحابية والبيئات الافتراضية، أصبحت أنماط حركة مرور الشبكة أكثر ديناميكية وتوزعًا على مواقع متعددة. وتواجه أدوات المراقبة التقليدية صعوبة في رصد وتحليل حركة المرور في هذه البيئات، مما يُخلّف ثغرات في مراقبة حركة مرور الشبكة. لذا، يجب أن تتضمن بوابات الشبكة من الجيل التالي إمكانيات سحابية أصلية لمراقبة حركة مرور الشبكة بفعالية في البيئات السحابية والافتراضية.

4. التهديدات المتقدمة:تتطور التهديدات الإلكترونية باستمرار وتزداد تعقيدًا. ومع ازدياد براعة المهاجمين في التخفي، تحتاج المؤسسات إلى أدوات مراقبة وأمن متطورة لتحديد هذه التهديدات والتخفيف من آثارها بفعالية. قد لا تمتلك أنظمة مراقبة الشبكة التقليدية وأدوات المراقبة القديمة القدرات اللازمة لاكتشاف هذه التهديدات المتقدمة، مما يؤدي إلى وجود ثغرات في مراقبة حركة مرور الشبكة.

لمعالجة هذه الثغرات الأمنية، ينبغي على المؤسسات تبني نهج شامل لمراقبة الشبكة يجمع بين أنظمة مراقبة الشبكة المتقدمة وأنظمة الكشف عن التهديدات والاستجابة لها المدعومة بالذكاء الاصطناعي. تستفيد هذه الأنظمة من خوارزميات التعلم الآلي لتحليل سلوك حركة مرور الشبكة، والكشف عن الحالات الشاذة، والاستجابة التلقائية للتهديدات المحتملة. ومن خلال دمج هذه التقنيات، تستطيع المؤسسات سد الثغرات الأمنية في مراقبة حركة مرور الشبكة وتعزيز وضعها الأمني العام.

في الختام، على الرغم من أن ظهور وسطاء حزم الشبكة من الجيل التالي وتوفر المزيد من أدوات تشغيل الشبكة وأمنها قد حسّن بشكل كبير من وضوح الشبكة، إلا أنه لا تزال هناك ثغرات أمنية يجب على المؤسسات الانتباه إليها. وتساهم عوامل مثل التشفير، وإنترنت الأشياء، وسياسة إحضار الأجهزة الشخصية، والبيئات السحابية والافتراضية، والتهديدات المتقدمة في ظهور هذه الثغرات. ولمواجهة هذه التحديات بفعالية، ينبغي على المؤسسات الاستثمار في وسطاء حزم الشبكة المتقدمين، والاستفادة من أنظمة كشف التهديدات المدعومة بالذكاء الاصطناعي، واعتماد نهج شامل لمراقبة الشبكة. وبذلك، تستطيع المؤسسات تقليل ثغرات مراقبة حركة مرور الشبكة بشكل ملحوظ، وتعزيز أمنها العام وكفاءتها التشغيلية.

تاريخ النشر: 9 أكتوبر 2023