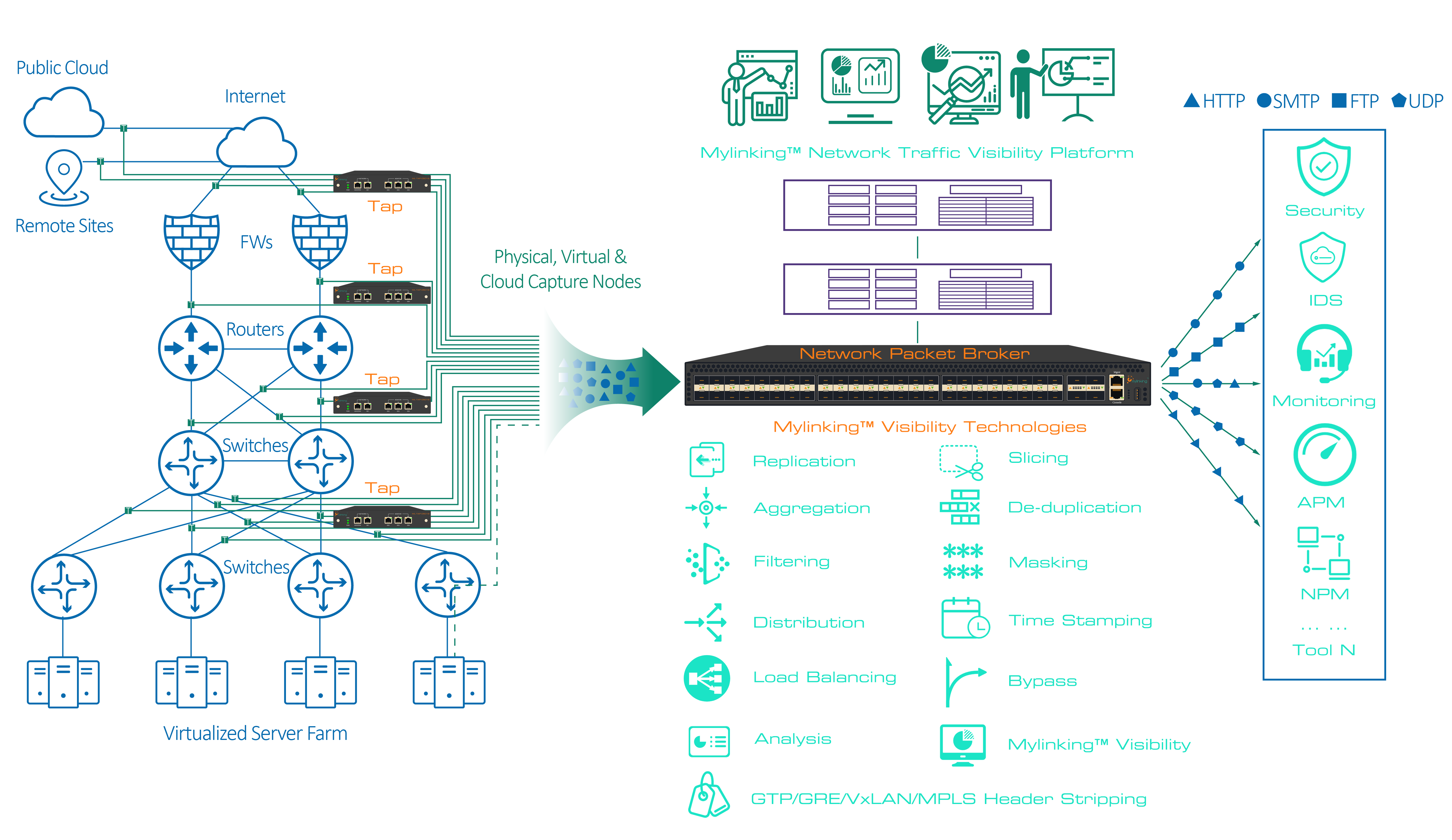

في بيئات الشبكات المعقدة وعالية السرعة والمشفرة في كثير من الأحيان اليوم، يعد تحقيق رؤية شاملة أمرًا بالغ الأهمية للأمن ومراقبة الأداء والامتثال.وسطاء حزم الشبكة (NPBs)تطورت هذه المنصات من مجرد مُجمِّعات بسيطة لبيانات حركة المرور إلى منصات ذكية ومتطورة، تُعدّ ضرورية لإدارة تدفق بيانات حركة المرور وضمان فعالية أدوات المراقبة والأمان. إليكم نظرة تفصيلية على سيناريوهات استخدامها الرئيسية وحلولها:

المشكلة الأساسية التي تحلها NPBs:

تُنتج الشبكات الحديثة كميات هائلة من البيانات. ويُعدّ ربط أدوات الأمن والمراقبة الحيوية (أنظمة كشف ومنع التسلل، وإدارة أداء الشبكة/إدارة أداء التطبيقات، ومنع فقدان البيانات، والتحليل الجنائي الرقمي) مباشرةً بروابط الشبكة (عبر منافذ SPAN أو TAPs) غير فعال، بل وغير عملي في كثير من الأحيان، وذلك للأسباب التالية:

1. إرهاق الأدوات: تتعرض الأدوات لضغط هائل من حركة المرور غير ذات الصلة، مما يؤدي إلى فقدان الحزم وتفويت التهديدات.

2. عدم كفاءة الأدوات: تهدر الأدوات الموارد في معالجة البيانات المكررة أو غير الضرورية.

3. البنية المعقدة: الشبكات الموزعة (مراكز البيانات، السحابة، المكاتب الفرعية) تجعل المراقبة المركزية أمرًا صعبًا.

4. نقاط ضعف التشفير: لا تستطيع الأدوات فحص حركة المرور المشفرة (SSL/TLS) بدون فك التشفير.

5. موارد SPAN المحدودة: تستهلك منافذ SPAN موارد المحول وغالبًا ما لا تستطيع التعامل مع حركة المرور الكاملة بمعدل الخط.

حلول NPB: الوساطة المرورية الذكية

تتوسط وحدات NPB بين منافذ TAP/SPAN الخاصة بالشبكة وأدوات المراقبة/الأمان. وهي تعمل كـ"شرطة مرور" ذكية، حيث تقوم بما يلي:

1. التجميع: دمج حركة المرور من روابط متعددة (مادية، افتراضية) في موجزات موحدة.

2. التصفية: إعادة توجيه حركة المرور ذات الصلة فقط إلى أدوات محددة بناءً على معايير (IP/MAC، VLAN، البروتوكول، المنفذ، التطبيق).

3. موازنة الأحمال: توزيع تدفقات حركة المرور بالتساوي عبر مثيلات متعددة لنفس الأداة (مثل أجهزة استشعار IDS المجمعة) من أجل قابلية التوسع والمرونة.

4. إزالة التكرار: التخلص من النسخ المتطابقة من الحزم التي تم التقاطها على الروابط الزائدة.

5. تقطيع الحزم: اقتطاع الحزم (إزالة الحمولة) مع الحفاظ على الرؤوس، مما يقلل من عرض النطاق الترددي للأدوات التي تحتاج فقط إلى البيانات الوصفية.

6. فك تشفير SSL/TLS: إنهاء الجلسات المشفرة (باستخدام المفاتيح)، وتقديم حركة مرور نصية واضحة لأدوات الفحص، ثم إعادة التشفير.

7. النسخ المتماثل/البث المتعدد: إرسال نفس تدفق البيانات إلى أدوات متعددة في وقت واحد.

8. المعالجة المتقدمة: استخراج البيانات الوصفية، وتوليد التدفق، ووضع الطوابع الزمنية، وإخفاء البيانات الحساسة (مثل معلومات التعريف الشخصية).

للمزيد من المعلومات حول هذا الطراز، انقر هنا:

وسيط حزم الشبكة Mylinking™ (NPB) ML-NPB-3440L

16 منفذ RJ45 بسرعة 10/100/1000 ميجابت في الثانية، و16 منفذ SFP+ بسرعة 1/10 جيجابت في الثانية، ومنفذ QSFP بسرعة 40 جيجابت في الثانية، ومنفذ QSFP28 بسرعة 40/100 جيجابت في الثانية، بحد أقصى 320 جيجابت في الثانية.

سيناريوهات وحلول تطبيقية مفصلة:

1. تعزيز مراقبة الأمن (أنظمة كشف ومنع التسلل، وجدار الحماية من الجيل التالي، ومعلومات التهديدات):

○ السيناريو: تعاني أدوات الأمان من ضغط هائل نتيجةً لحجم حركة البيانات الكبيرة بين مراكز البيانات، مما يؤدي إلى فقدان الحزم وعدم رصد التهديدات المتعلقة بالحركة الجانبية. وتخفي حركة البيانات المشفرة حمولات خبيثة.

○ حل NPB:تجميع حركة البيانات من الروابط الحيوية داخل مركز البيانات.

* قم بتطبيق عوامل تصفية دقيقة لإرسال أجزاء حركة المرور المشبوهة فقط (مثل المنافذ غير القياسية، والشبكات الفرعية المحددة) إلى نظام كشف التسلل.

* موازنة الحمل عبر مجموعة من أجهزة استشعار نظام كشف التسلل.

* قم بفك تشفير SSL/TLS وأرسل حركة مرور نصية واضحة إلى منصة IDS/Threat Intel لإجراء فحص معمق.

* إزالة البيانات المكررة من المسارات الزائدة.نتيجة:معدل اكتشاف التهديدات أعلى، وتقليل النتائج السلبية الخاطئة، وتحسين استخدام موارد نظام كشف التسلل.

2. تحسين مراقبة الأداء (NPM/APM):

○ السيناريو: تواجه أدوات مراقبة أداء الشبكة صعوبة في ربط البيانات من مئات الروابط المتفرقة (الشبكة الواسعة، والفروع، والحوسبة السحابية). يُعدّ التقاط الحزم الكاملة لأغراض مراقبة أداء التطبيقات مكلفًا للغاية ويستهلك نطاقًا تردديًا كبيرًا.

○ حل NPB:

* تجميع حركة المرور من نقاط الوصول/شبكات الوصول الموزعة جغرافيًا على بنية NPB مركزية.

* تصفية حركة المرور لإرسال التدفقات الخاصة بالتطبيقات فقط (مثل VoIP، SaaS الحرجة) إلى أدوات إدارة أداء التطبيقات.

* استخدم تقنية تقسيم الحزم لأدوات إدارة أداء الشبكة التي تحتاج بشكل أساسي إلى بيانات توقيت التدفق/المعاملات (الرؤوس)، مما يقلل بشكل كبير من استهلاك النطاق الترددي.

* نسخ تدفقات مقاييس الأداء الرئيسية إلى كل من أدوات NPM و APM.نتيجة:رؤية شاملة ومترابطة للأداء، وتكاليف أدوات مخفضة، وتقليل النفقات العامة لعرض النطاق الترددي.

3. إمكانية الوصول إلى السحابة (عامة/خاصة/هجينة):

○ السيناريو: عدم وجود إمكانية وصول أصلية إلى TAP في السحابات العامة (AWS، Azure، GCP). صعوبة في التقاط وتوجيه حركة مرور الأجهزة الافتراضية/الحاويات إلى أدوات الأمان والمراقبة.

○ حل NPB:

* نشر NPBs الافتراضية (vNPBs) داخل بيئة السحابة.

* تقوم vNPBs باستغلال حركة مرور المحول الظاهري (على سبيل المثال، عبر ERSPAN، وVPC Traffic Mirroring).

* تصفية وتجميع وموازنة تحميل حركة مرور السحابة بين الشرق والغرب والشمال والجنوب.

* قم بتوجيه حركة المرور ذات الصلة بشكل آمن إلى أجهزة NPB المادية الموجودة في الموقع أو أدوات المراقبة السحابية.

* التكامل مع خدمات الرؤية السحابية الأصلية.نتيجة:مراقبة متسقة لوضع الأمان والأداء عبر البيئات الهجينة، والتغلب على قيود الرؤية السحابية.

4. منع فقدان البيانات (DLP) والامتثال:

○ السيناريو: تحتاج أدوات منع فقدان البيانات (DLP) إلى فحص حركة البيانات الصادرة بحثًا عن البيانات الحساسة (بيانات التعريف الشخصية، وبيانات أمان بيانات بطاقات الدفع)، ولكنها تتعرض لوابل من حركة البيانات الداخلية غير ذات الصلة. ويتطلب الامتثال مراقبة تدفقات البيانات الخاضعة للتنظيم.

○ حل NPB:

* تصفية حركة المرور لإرسال التدفقات الصادرة فقط (على سبيل المثال، المتجهة إلى الإنترنت أو شركاء محددين) إلى محرك DLP.

* تطبيق فحص الحزم العميق (DPI) على NPB لتحديد التدفقات التي تحتوي على أنواع البيانات المنظمة وتحديد أولوياتها لأداة DLP.

* إخفاء البيانات الحساسة (مثل أرقام بطاقات الائتمان) داخل الحزمقبلإرسال البيانات إلى أدوات مراقبة أقل أهمية لتسجيل الامتثال.نتيجة:تحسين كفاءة عمليات منع فقدان البيانات، وتقليل النتائج الإيجابية الخاطئة، وتبسيط عمليات تدقيق الامتثال، وتعزيز خصوصية البيانات.

5. التحليل الجنائي للشبكات واستكشاف الأخطاء وإصلاحها:

○ السيناريو: يتطلب تشخيص مشكلة أداء معقدة أو اختراقًا التقاطًا كاملًا لحزم البيانات (PCAP) من نقاط متعددة على مدار فترة زمنية. يُعدّ بدء عمليات الالتقاط يدويًا بطيئًا، كما أن تخزين كل شيء غير عملي.

○ حل NPB:

* يمكن لـ NPBs تخزين حركة البيانات بشكل مستمر (بمعدل الخط).

* قم بتكوين المشغلات (مثل حالة خطأ محددة، أو ارتفاع مفاجئ في حركة المرور، أو تنبيه تهديد) على NPB لالتقاط حركة المرور ذات الصلة تلقائيًا إلى جهاز التقاط الحزم المتصل.

* قم بتصفية حركة البيانات المرسلة إلى جهاز الالتقاط مسبقًا لتخزين ما هو ضروري فقط.

* نسخ تدفق حركة المرور الحرج إلى جهاز الالتقاط دون التأثير على أدوات الإنتاج.نتيجة:تحسين متوسط وقت الاستجابة (MTTR) لحالات انقطاع الخدمة/الاختراقات، والتقاط الأدلة الجنائية المستهدفة، وخفض تكاليف التخزين.

اعتبارات وحلول التنفيذ:

○قابلية التوسع: اختر وحدات NPB ذات كثافة منافذ ومعدل نقل بيانات كافيين (1/10/25/40/100 جيجابت إيثرنت+) للتعامل مع حركة البيانات الحالية والمستقبلية. غالبًا ما توفر الهياكل المعيارية أفضل قابلية للتوسع. تتوسع وحدات NPB الافتراضية بمرونة في بيئة الحوسبة السحابية.

○المرونة: نفّذ وحدات NPB احتياطية (أزواج HA) ومسارات احتياطية للأدوات. تأكد من مزامنة الحالة في إعدادات HA. استفد من موازنة أحمال NPB لتعزيز مرونة الأدوات.

○الإدارة والأتمتة: تُعدّ منصات الإدارة المركزية أساسية. ابحث عن واجهات برمجة التطبيقات (RESTful، NETCONF/YANG) للتكامل مع منصات التنسيق (Ansible، Puppet، Chef) وأنظمة SIEM/SOAR لإجراء تغييرات ديناميكية على السياسات بناءً على التنبيهات.

○الأمان: تأمين واجهة إدارة NPB. التحكم الصارم في الوصول. في حال فك تشفير البيانات، ضمان تطبيق سياسات صارمة لإدارة المفاتيح وقنوات آمنة لنقلها. يُنصح بإخفاء البيانات الحساسة.

○تكامل الأدوات: تأكد من أن وحدة معالجة الشبكة تدعم اتصال الأدوات المطلوب (الواجهات المادية/الافتراضية، والبروتوكولات). تحقق من التوافق مع متطلبات الأدوات المحددة.

لذا،وسطاء حزم الشبكةلم تعد واجهات الشبكة الافتراضية (NPBs) مجرد رفاهية اختيارية، بل أصبحت مكونات أساسية للبنية التحتية لتحقيق رؤية فعّالة للشبكة في العصر الحديث. فمن خلال التجميع الذكي، والتصفية، وموازنة الأحمال، ومعالجة حركة البيانات، تُمكّن واجهات الشبكة الافتراضية أدوات الأمان والمراقبة من العمل بأقصى كفاءة وفعالية. كما أنها تُزيل الحواجز بين مستويات الرؤية، وتتغلب على تحديات الحجم والتشفير، وتوفر في نهاية المطاف الوضوح اللازم لتأمين الشبكات، وضمان الأداء الأمثل، والامتثال لمتطلبات الامتثال، وحل المشكلات بسرعة. ويُعدّ تطبيق استراتيجية قوية لواجهات الشبكة الافتراضية خطوة حاسمة نحو بناء شبكة أكثر قابلية للمراقبة، وأمانًا، ومرونة.

تاريخ النشر: 7 يوليو 2025