مقدمة

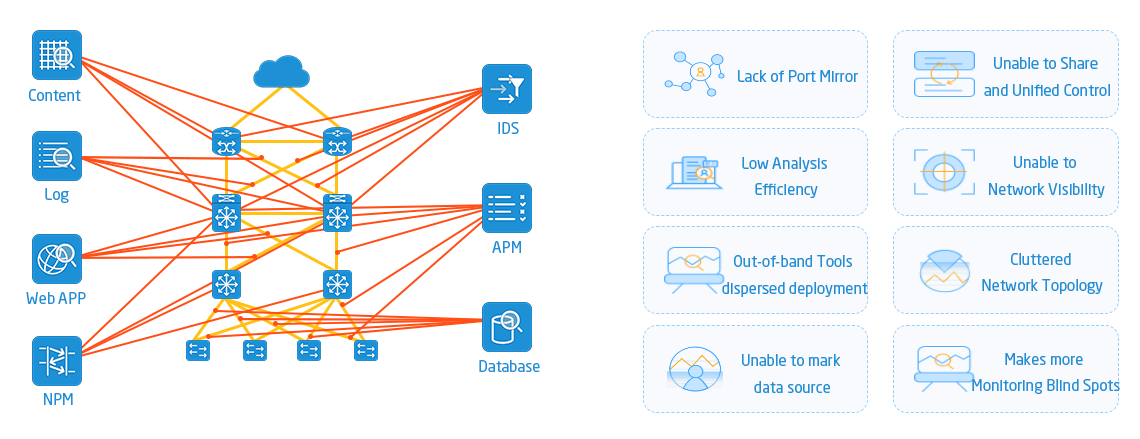

يُعدّ جمع وتحليل حركة مرور الشبكة الوسيلة الأكثر فعالية للحصول على مؤشرات ومعايير سلوك مستخدمي الشبكة بشكل مباشر. ومع التحسين المستمر لعمليات تشغيل وصيانة مراكز البيانات، أصبح جمع وتحليل حركة مرور الشبكة جزءًا لا غنى عنه من بنية مراكز البيانات. وفي الاستخدام الحالي في هذا القطاع، يتم جمع حركة مرور الشبكة في الغالب باستخدام معدات شبكية تدعم خاصية النسخ الاحتياطي لحركة المرور. ويتطلب جمع حركة المرور إنشاء شبكة شاملة وفعّالة لجمع البيانات، حيث يُسهم ذلك في تحسين مؤشرات أداء الشبكة والأعمال، وتقليل احتمالية حدوث الأعطال.

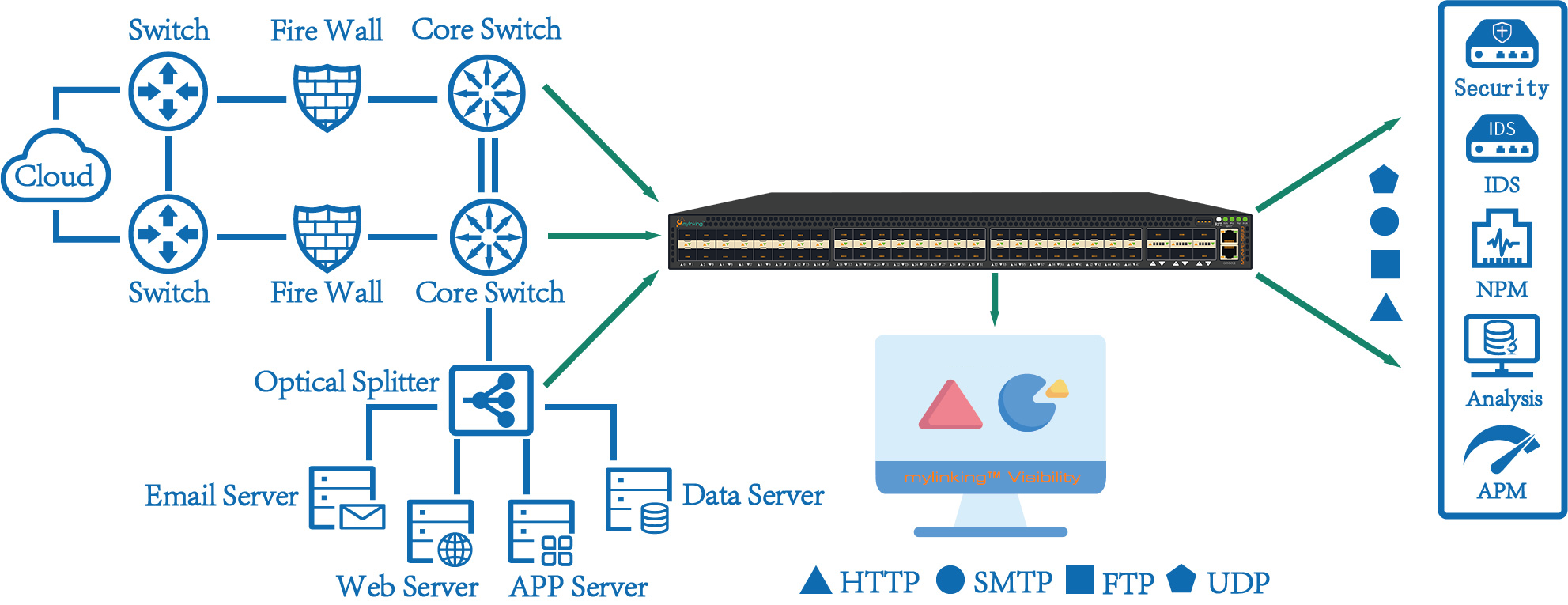

يمكن اعتبار شبكة تجميع البيانات شبكة مستقلة تتألف من أجهزة تجميع البيانات، وتُنشر بالتوازي مع شبكة الإنتاج. تقوم هذه الشبكة بتجميع بيانات الصور من كل جهاز، ثم تُجمّعها وفقًا للمستويين الإقليمي والمعماري. تستخدم الشبكة نظام تنبيه تبادل البيانات في معدات تجميع البيانات لتحقيق سرعة نقل البيانات الكاملة، وذلك من خلال 2-4 طبقات من الترشيح المشروط، وإزالة الحزم المكررة، واقتطاع الحزم، وغيرها من العمليات الوظيفية المتقدمة، ثم تُرسل البيانات إلى كل نظام من أنظمة تحليل البيانات. تُمكّن شبكة تجميع البيانات من إرسال بيانات محددة بدقة إلى كل جهاز وفقًا لمتطلبات البيانات لكل نظام، مما يحل مشكلة عدم إمكانية ترشيح وإرسال البيانات المنسوخة التقليدية، والتي تستهلك قدرة معالجة محولات الشبكة. في الوقت نفسه، يُحقق محرك ترشيح وتبادل البيانات في شبكة تجميع البيانات ترشيح البيانات وإعادة توجيهها بسرعة عالية وزمن استجابة منخفض، مما يضمن جودة البيانات التي تجمعها الشبكة، ويوفر أساسًا متينًا للبيانات لمعدات تحليل البيانات اللاحقة.

من أجل تقليل التأثير على الرابط الأصلي، يتم عادةً الحصول على نسخة من حركة المرور الأصلية عن طريق تقسيم الحزمة أو SPAN أو TAP.

مأخذ الشبكة السلبي (مقسم ضوئي)

تتطلب طريقة استخدام تقسيم الضوء للحصول على نسخة من حركة البيانات استخدام جهاز تقسيم الضوء. جهاز تقسيم الضوء هو جهاز بصري سلبي يُعيد توزيع شدة طاقة الإشارة الضوئية وفقًا للنسبة المطلوبة. يُمكن لجهاز التقسيم تقسيم الضوء من قناة واحدة إلى قناتين، أو من قناة واحدة إلى أربع قنوات، أو من قناة واحدة إلى عدة قنوات. ولتقليل التأثير على الرابط الأصلي، عادةً ما تعتمد مراكز البيانات نسب تقسيم ضوئي 80:20 و70:30، حيث تُعاد نسبة 70% و80% من الإشارة الضوئية إلى الرابط الأصلي. حاليًا، تُستخدم أجهزة تقسيم الضوء على نطاق واسع في تحليل أداء الشبكة (NPM/APM)، وأنظمة التدقيق، وتحليل سلوك المستخدم، وكشف اختراقات الشبكة، وغيرها من التطبيقات.

المزايا:

1. جهاز بصري سلبي عالي الموثوقية؛

2. لا يشغل منفذ المحول، وهو جهاز مستقل، ويمكن توسيعه لاحقاً بشكل جيد؛

3. لا حاجة لتعديل تكوين المفتاح، ولا يوجد تأثير على المعدات الأخرى؛

4. جمع كامل لحركة البيانات، بدون تصفية حزم التبديل، بما في ذلك حزم الأخطاء، إلخ.

العيوب:

1. إن الحاجة إلى تحويل الشبكة البسيط، وتوصيل وصلة الألياف الضوئية الرئيسية، والاتصال بمقسم الألياف الضوئية، سيؤدي إلى تقليل الطاقة الضوئية لبعض وصلات العمود الفقري.

SPAN (مرآة المنفذ)

خاصية SPAN مُدمجة في المحول نفسه، لذا يكفي ضبطها عليه. مع ذلك، قد تؤثر هذه الخاصية على أداء المحول وتتسبب في فقدان الحزم عند زيادة حجم البيانات.

المزايا:

1. ليس من الضروري إضافة معدات إضافية، قم بضبط المحول لزيادة منفذ إخراج نسخ الصور المقابل.

العيوب:

1. شغل منفذ المحول

2. يلزم تكوين المحولات، الأمر الذي يتطلب تنسيقًا مشتركًا مع الشركات المصنعة الخارجية، مما يزيد من احتمالية فشل الشبكة.

3. يؤثر تكرار حركة المرور المتطابقة على أداء المنفذ والمحول.

شبكة TAP النشطة (مجمع TAP)

جهاز مراقبة الشبكة (Network TAP) هو جهاز شبكة خارجي يُتيح نسخ بيانات المنافذ، حيث يُنشئ نسخة من حركة البيانات لاستخدامها من قِبل أجهزة المراقبة المختلفة. تُوضع هذه الأجهزة في نقطة محددة على مسار الشبكة المراد مراقبتها، وتقوم بنسخ حزم بيانات بروتوكول الإنترنت (IP) وإرسالها إلى أداة مراقبة الشبكة. يعتمد اختيار نقطة الوصول لجهاز مراقبة الشبكة على الغرض من مراقبة حركة البيانات، سواءً كان ذلك لجمع البيانات، أو للمراقبة الدورية وتحليل التأخيرات، أو لكشف الاختراقات، وما إلى ذلك. تستطيع أجهزة مراقبة الشبكة جمع ونسخ تدفقات البيانات بسرعة تتراوح بين 1 جيجابت في الثانية و100 جيجابت في الثانية.

تستطيع هذه الأجهزة الوصول إلى حركة البيانات دون أن يقوم جهاز TAP الشبكي بتعديل تدفق الحزم بأي شكل من الأشكال، بغض النظر عن معدل نقل البيانات. وهذا يعني أن حركة البيانات الشبكية لا تخضع للمراقبة أو نسخ المنافذ، وهو أمر ضروري للحفاظ على سلامة البيانات عند توجيهها إلى أدوات الأمان والتحليل.

يضمن ذلك مراقبة أجهزة الشبكة الطرفية لنسخ البيانات، بحيث تعمل أجهزة TAP الشبكية كمراقبين. من خلال إرسال نسخة من بياناتك إلى أي جهاز متصل، تحصل على رؤية شاملة للشبكة. في حال تعطل جهاز TAP أو أي جهاز مراقبة آخر، ستضمن عدم تأثر حركة البيانات، مما يحافظ على سلامة نظام التشغيل واستمرارية عمله.

في الوقت نفسه، يصبح هذا الهدف الرئيسي لأجهزة مراقبة الشبكة. إذ يُمكن توفير الوصول إلى الحزم دون انقطاع حركة البيانات في الشبكة، كما تُعالج حلول المراقبة هذه حالات أكثر تعقيدًا. وتُجبر احتياجات المراقبة للأدوات، بدءًا من جدران الحماية من الجيل التالي وصولًا إلى حماية تسريب البيانات، ومراقبة أداء التطبيقات، وأنظمة إدارة معلومات الأمان والأحداث (SIEM)، والأدلة الجنائية الرقمية، وأنظمة منع الاختراق (IPS)، وأنظمة كشف التسلل (IDS)، وغيرها، أجهزة مراقبة الشبكة على التطور.

بالإضافة إلى توفير نسخة كاملة من حركة البيانات والحفاظ على التوافر، يمكن لأجهزة TAP توفير ما يلي.

1. تصفية الحزم لتحسين أداء مراقبة الشبكة

لا يعني مجرد قدرة جهاز مراقبة الشبكة على إنشاء نسخة كاملة من حزمة بيانات في مرحلة ما، أن جميع أدوات المراقبة والأمان بحاجة إلى رؤية الحزمة كاملة. فبثّ حركة البيانات إلى جميع أدوات مراقبة الشبكة والأمان في الوقت الفعلي سيؤدي فقط إلى فرط في ترتيب البيانات، مما يضر بأداء الأدوات والشبكة.

يُساعد وضع جهاز مراقبة الشبكة المناسب على تصفية الحزم عند توجيهها إلى أداة المراقبة، مما يُتيح توزيع البيانات الصحيحة على الأداة المناسبة. ومن أمثلة هذه الأدوات أنظمة كشف التسلل (IDS)، ومنع فقدان البيانات (DLP)، وإدارة معلومات وأحداث الأمان (SIEM)، والتحليل الجنائي الرقمي، وغيرها الكثير.

2. تجميع الروابط لشبكات فعالة

مع تزايد متطلبات مراقبة الشبكات وأمنها، يتعين على مهندسي الشبكات إيجاد طرق لاستخدام ميزانيات تقنية المعلومات الحالية لإنجاز المزيد من المهام. ولكن في مرحلة ما، لا يمكن الاستمرار في إضافة أجهزة جديدة إلى الشبكة وزيادة تعقيدها. لذا، من الضروري تحقيق أقصى استفادة من أدوات المراقبة والأمن.

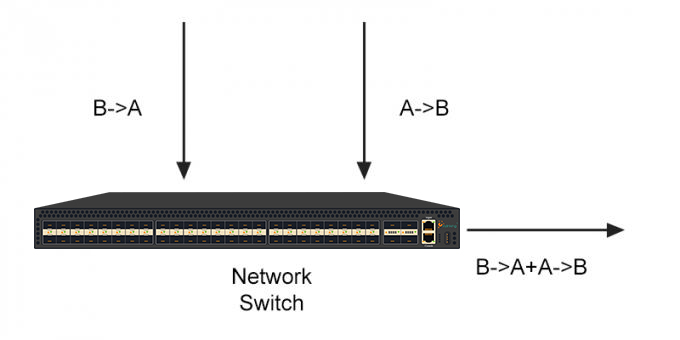

تُساعد أجهزة تجميع البيانات الشبكية (TAP) في تجميع حركة مرور الشبكة المتعددة، المتجهة شرقًا وغربًا، لتوصيل الحزم إلى الأجهزة المتصلة عبر منفذ واحد. سيؤدي نشر أدوات الرؤية بهذه الطريقة إلى تقليل عدد أدوات المراقبة المطلوبة. ومع استمرار نمو حركة مرور البيانات بين مراكز البيانات، يصبح استخدام أجهزة تجميع البيانات الشبكية ضروريًا للحفاظ على رؤية شاملة لجميع تدفقات البيانات عبر كميات هائلة منها.

مقال ذو صلة قد يثير اهتمامك، يرجى زيارته هنا:كيفية التقاط حركة مرور الشبكة؟ الفرق بين مراقبة الشبكة ونسخ المنافذ

تاريخ النشر: ٢٤ أكتوبر ٢٠٢٤