مقدمة

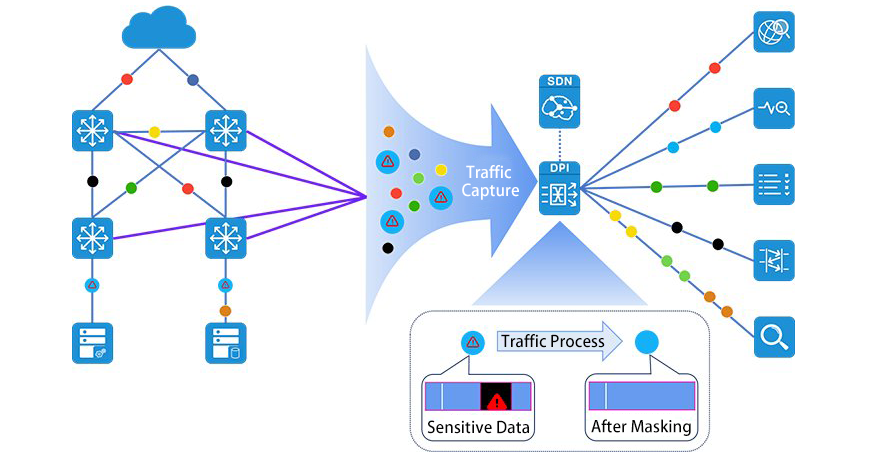

في السنوات الأخيرة، تزايدت نسبة خدمات الحوسبة السحابية في مختلف القطاعات الصناعية الصينية. وقد انتهزت شركات التكنولوجيا فرصة هذه الثورة التكنولوجية الجديدة، ونفّذت تحولاً رقمياً نشطاً، وزادت من البحث والتطبيق في التقنيات الحديثة كالحوسبة السحابية، والبيانات الضخمة، والذكاء الاصطناعي، وتقنية سلسلة الكتل (البلوك تشين)، وإنترنت الأشياء، وحسّنت قدراتها في مجال الخدمات العلمية والتقنية. ومع التطور المستمر لتقنيات الحوسبة السحابية والافتراضية، ينتقل المزيد من أنظمة التطبيقات في مراكز البيانات من بيئاتها المادية إلى منصات الحوسبة السحابية، مما أدى إلى نمو ملحوظ في حركة البيانات بين مراكز البيانات في هذه البيئات. إلا أن شبكة جمع البيانات المادية التقليدية لا تستطيع جمع البيانات بين مراكز البيانات في البيئات السحابية بشكل مباشر، مما جعل حركة بيانات الأعمال في هذه البيئات أولوية قصوى. وقد أصبح استخراج البيانات من حركة البيانات بين مراكز البيانات في البيئات السحابية اتجاهاً حتمياً. كما أن إدخال تقنيات جديدة لجمع البيانات بين مراكز البيانات في البيئات السحابية يوفر لأنظمة التطبيقات المنشورة فيها دعماً مثالياً للمراقبة، وعند حدوث أي مشاكل أو أعطال، يمكن استخدام تحليل التقاط الحزم لتحليل المشكلة وتتبع تدفق البيانات.

1. لا يمكن جمع حركة المرور بين الخوادم في بيئة الحوسبة السحابية بشكل مباشر، مما يعني أن نظام التطبيق في بيئة الحوسبة السحابية لا يمكنه نشر نظام مراقبة قائم على تدفق بيانات الأعمال في الوقت الفعلي، ولا يمكن لموظفي التشغيل والصيانة اكتشاف التشغيل الفعلي لنظام التطبيق في بيئة الحوسبة السحابية في الوقت المناسب، وهو ما يوفر بعض الفوائد الخفية للتشغيل السليم والمستقر لنظام التطبيق في بيئة الحوسبة السحابية.

2. لا يمكن جمع حركة المرور الشرقية والغربية في بيئة الحوسبة السحابية بشكل مباشر، مما يجعل من المستحيل استخراج حزم البيانات مباشرة لتحليلها عند حدوث مشاكل في تطبيقات الأعمال في بيئة الحوسبة السحابية، مما يسبب صعوبات معينة في تحديد موقع الخطأ.

3. مع تزايد صرامة متطلبات أمن الشبكات وعمليات التدقيق المختلفة، مثل مراقبة معاملات تطبيقات BPC، وأنظمة كشف التسلل IDS، وأنظمة تدقيق تسجيل البريد الإلكتروني وخدمة العملاء، تزداد الحاجة إلى جمع بيانات حركة المرور الداخلية (East-West) في بيئة الحوسبة السحابية. وبناءً على التحليل السابق، أصبح من الضروري استخراج بيانات حركة المرور الداخلية في بيئة الحوسبة السحابية، واستحداث تقنية جديدة لجمع هذه البيانات، مما يوفر دعمًا مثاليًا لمراقبة أنظمة التطبيقات المنشورة في هذه البيئة. عند حدوث مشاكل أو أعطال، يمكن استخدام تحليل التقاط الحزم لتحليل المشكلة وتتبع تدفق البيانات. يُعدّ استخراج وتحليل بيانات حركة المرور الداخلية في بيئة الحوسبة السحابية أداةً فعّالة لضمان استقرار تشغيل أنظمة التطبيقات المنشورة فيها.

مؤشرات رئيسية لالتقاط حركة مرور الشبكة الافتراضية

1. أداء التقاط حركة مرور الشبكة

تمثل حركة البيانات بين الشرق والغرب أكثر من نصف حركة البيانات في مركز البيانات، ولذا يلزم استخدام تقنية جمع بيانات عالية الأداء لتحقيق جمع البيانات بالكامل. وبالتزامن مع عملية الجمع، يجب إتمام مهام معالجة مسبقة أخرى، مثل إزالة البيانات المكررة، والاختصار، وإزالة حساسية البيانات، وذلك لخدمات مختلفة، مما يزيد من متطلبات الأداء.

2. تكاليف الموارد الإضافية

تتطلب معظم تقنيات جمع بيانات حركة المرور بين الشرق والغرب استهلاك موارد الحوسبة والتخزين والشبكة التي يمكن توظيفها في الخدمة. وبالإضافة إلى تقليل استهلاك هذه الموارد قدر الإمكان، لا يزال من الضروري مراعاة تكاليف إدارة تقنية جمع البيانات، خاصةً مع ازدياد عدد العُقد، حيث تزداد تكلفة الإدارة بشكل مطرد.

3. مستوى التدخل

غالباً ما تتطلب تقنيات الاستحواذ الشائعة الحالية إضافة إعدادات إضافية لسياسات الاستحواذ على برنامج إدارة الأجهزة الافتراضية أو المكونات ذات الصلة. وبالإضافة إلى احتمالية تعارضها مع سياسات العمل، فإن هذه السياسات غالباً ما تزيد العبء على برنامج إدارة الأجهزة الافتراضية أو مكونات العمل الأخرى، وتؤثر على اتفاقية مستوى الخدمة.

يتضح مما سبق أن عملية جمع بيانات حركة المرور في بيئة الحوسبة السحابية يجب أن تركز على رصد حركة المرور بين الأجهزة الافتراضية ومشاكل الأداء. في الوقت نفسه، ونظرًا للطبيعة الديناميكية لمنصة الحوسبة السحابية، فإن جمع بيانات حركة المرور في هذه البيئة يتطلب تجاوز أسلوب النسخ المتطابق التقليدي للمحولات، وتحقيق نشر مرن وآلي لجمع البيانات ومراقبتها، بما يتماشى مع هدف التشغيل والصيانة الآلية لشبكة الحوسبة السحابية. ويجب أن يحقق جمع بيانات حركة المرور في بيئة الحوسبة السحابية الأهداف التالية:

1) تحقيق وظيفة التقاط حركة المرور بين الأجهزة الافتراضية من الشرق إلى الغرب

2) يتم نشر عملية الالتقاط على عقدة الحوسبة، ويتم استخدام بنية التجميع الموزعة لتجنب مشاكل الأداء والاستقرار الناتجة عن مرآة التبديل

3) يمكنه استشعار التغيرات في موارد الأجهزة الافتراضية في بيئة الحوسبة السحابية بشكل ديناميكي، ويمكن تعديل استراتيجية التجميع تلقائيًا وفقًا لهذه التغيرات.

4) يجب أن تحتوي أداة الالتقاط على آلية حماية من التحميل الزائد لتقليل التأثير على الخادم

5) أداة الالتقاط نفسها لها وظيفة تحسين حركة المرور

6) يمكن لمنصة الالتقاط مراقبة حركة مرور الأجهزة الافتراضية التي تم جمعها

اختيار وضع التقاط حركة مرور الأجهزة الافتراضية في بيئة الحوسبة السحابية

يتطلب التقاط حركة مرور الأجهزة الافتراضية في بيئة الحوسبة السحابية نشر أداة جمع البيانات على عقدة الحوسبة. وبناءً على موقع نقطة جمع البيانات التي يمكن نشرها على عقدة الحوسبة، يمكن تقسيم نمط التقاط حركة مرور الأجهزة الافتراضية في بيئة الحوسبة السحابية إلى ثلاثة أنماط:وضع الوكيل, وضع الجهاز الظاهريووضع المضيف.

وضع الجهاز الظاهرييتم تثبيت جهاز افتراضي موحد لالتقاط البيانات على كل مضيف فعلي في بيئة الحوسبة السحابية، ويتم نشر مسبار برمجي لالتقاط البيانات على هذا الجهاز. يتم نسخ حركة مرور المضيف إلى الجهاز الافتراضي عن طريق نسخ حركة مرور بطاقة الشبكة الافتراضية على المحول الافتراضي، ثم يتم نقل الجهاز الافتراضي إلى منصة التقاط حركة المرور الفعلية التقليدية عبر بطاقة شبكة مخصصة، ومن ثم توزيعها على منصات المراقبة والتحليل. تتمثل الميزة في أن المحول البرمجي يتجاوز النسخ المتطابق، مما لا يؤثر على بطاقة شبكة العمل الحالية أو الجهاز الافتراضي، كما يتيح رصد تغييرات الجهاز الافتراضي والهجرة التلقائية للسياسات. أما العيب، فيتمثل في استحالة تحقيق آلية حماية من التحميل الزائد من خلال استقبال الجهاز الافتراضي لحركة المرور بشكل سلبي، كما أن حجم حركة المرور التي يمكن نسخها يعتمد على أداء المحول الافتراضي، مما يؤثر على استقراره. في بيئة KVM، تحتاج منصة الحوسبة السحابية إلى إصدار جدول تدفق الصور بشكل موحد، وهو أمر معقد من حيث الإدارة والصيانة. وخاصة عندما يفشل الجهاز المضيف، فإن الجهاز الظاهري الملتقط هو نفسه الجهاز الظاهري للأعمال، وسوف ينتقل أيضًا إلى مضيفين مختلفين مع أجهزة ظاهرية أخرى.

وضع الوكيلقم بتثبيت برنامج التجسس (Agent Agent) على كل جهاز افتراضي يحتاج إلى رصد حركة البيانات في بيئة الحوسبة السحابية، واستخرج حركة البيانات من وإلى الشبكة السحابية عبر برنامج التجسس، ثم وزّعها على منصات التحليل المختلفة. من مزايا هذه الطريقة أنها مستقلة عن منصة المحاكاة الافتراضية، ولا تؤثر على أداء المحول الافتراضي، ويمكن نقلها مع الجهاز الافتراضي، كما أنها قادرة على تصفية حركة البيانات. أما عيوبها فتتمثل في الحاجة إلى إدارة عدد كبير من البرامج، وعدم إمكانية استبعاد تأثير البرنامج نفسه عند حدوث عطل. كما يتطلب الأمر مشاركة بطاقة الشبكة الحالية لتوزيع حركة البيانات، مما قد يؤثر على سير العمل.

وضع المضيفمن خلال نشر مسبار برمجي مستقل لجمع البيانات على كل مضيف فعلي في بيئة الحوسبة السحابية، يعمل هذا النظام في وضع المعالجة على المضيف، وينقل البيانات الملتقطة إلى منصة التقاط البيانات المادية التقليدية. تتمثل مزايا هذا النظام في آلية تجاوز كاملة، وعدم التطفل على الأجهزة الافتراضية أو بطاقات شبكة الأعمال أو محولات الأجهزة الافتراضية، وبساطة طريقة الالتقاط، وسهولة الإدارة، وعدم الحاجة إلى صيانة أجهزة افتراضية مستقلة، وخفة وزنه، وقدرته على تحقيق الحماية من التحميل الزائد. وباعتباره عملية على المضيف، يمكنه مراقبة موارد وأداء كل من المضيف والأجهزة الافتراضية لتوجيه نشر استراتيجية النسخ المتطابق. أما عيوبه فتتمثل في استهلاكه قدراً معيناً من موارد المضيف، وضرورة مراعاة تأثيره على الأداء. إضافةً إلى ذلك، قد لا تدعم بعض المنصات الافتراضية نشر برامج التقاط البيانات على المضيف.

انطلاقاً من الوضع الحالي للصناعة، فإن وضع الآلة الافتراضية له تطبيقات في السحابة العامة، بينما يوجد بعض المستخدمين لوضع الوكيل ووضع المضيف في السحابة الخاصة.

تاريخ النشر: 6 نوفمبر 2024