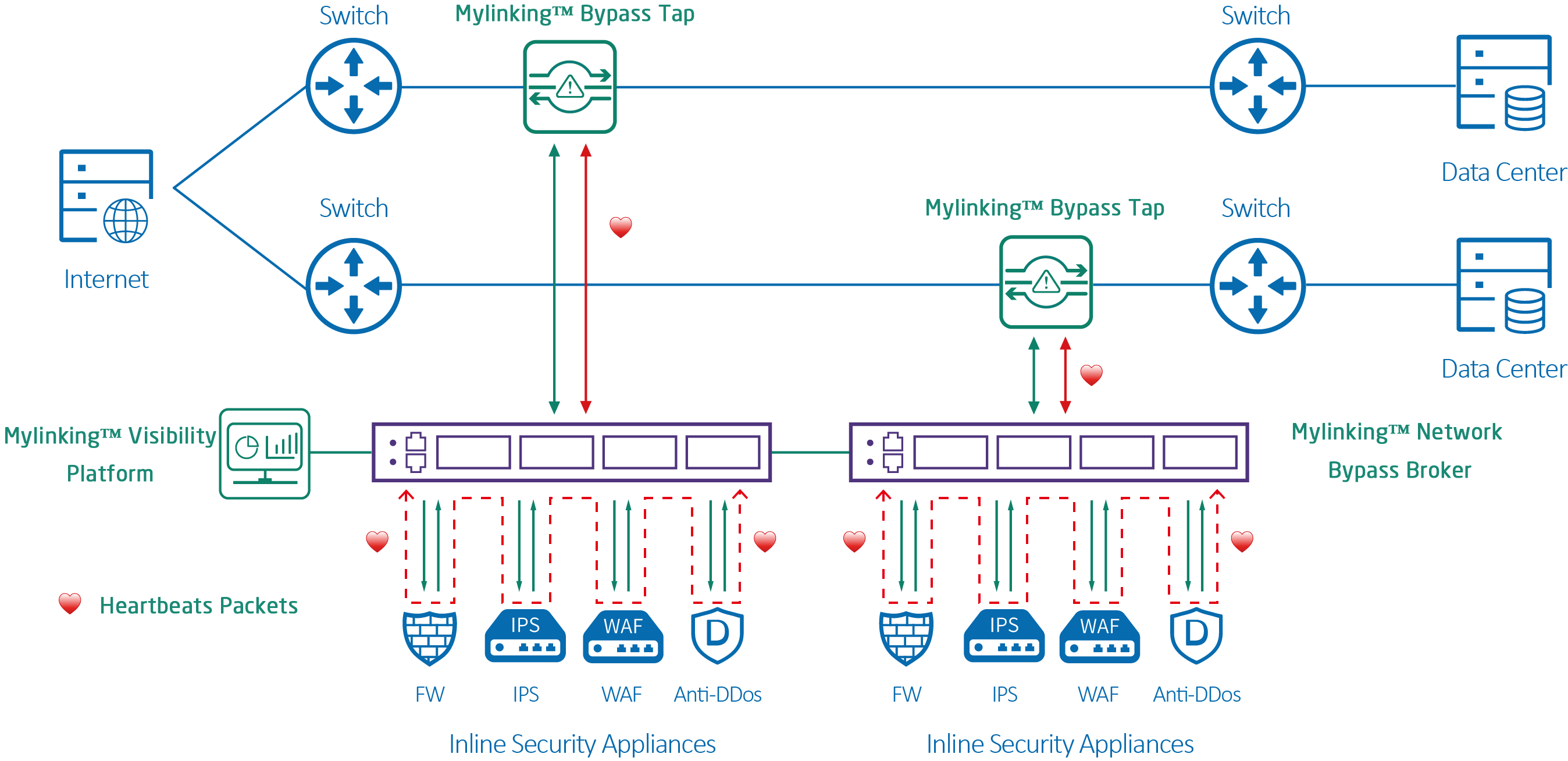

توفر أجهزة Mylinking™ Network Bypass TAPs المزودة بتقنية نبضات القلب أمانًا فوريًا للشبكة دون المساس بموثوقيتها أو توافرها. كما توفر هذه الأجهزة، المزودة بوحدة تجاوز 10/40/100G، الأداء عالي السرعة اللازم لتوصيل أدوات الأمان وحماية حركة مرور الشبكة في الوقت الفعلي دون فقدان أي حزم بيانات.

أولاً، ما هو التحويل الالتفافي؟

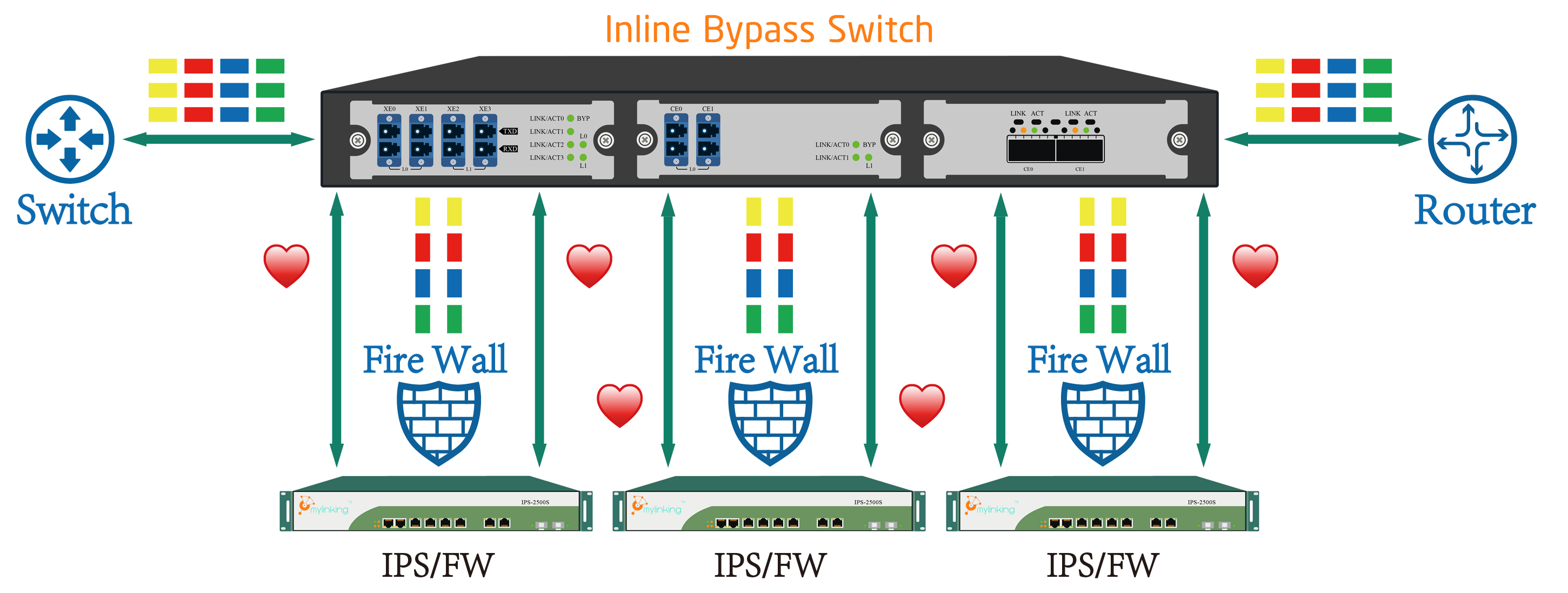

يُستخدم جهاز أمان الشبكة عادةً للربط بين شبكتين أو أكثر، مثل شبكة داخلية وشبكة خارجية. يقوم برنامج التطبيق الموجود على جهاز أمان الشبكة بتحليل حزم البيانات لتحديد وجود أي تهديدات، ثم يُعيد توجيهها وفقًا لقواعد توجيه محددة. في حال تعطل جهاز أمان الشبكة، مثلاً بعد انقطاع التيار الكهربائي أو عطل ما، ستفقد أجزاء الشبكة المتصلة بالجهاز الاتصال فيما بينها. في هذه الحالة، إذا كانت كل شبكة بحاجة إلى الاتصال بالأخرى، فيجب تجاوز هذا الاتصال.

التجاوز، كما يوحي اسمه، هو وظيفة يتم تجاوزها، ما يعني إمكانية توجيه شبكتين فعليًا عبر نظام جهاز أمان الشبكة عند حدوث حالة تشغيل محددة (انقطاع التيار الكهربائي أو إيقاف التشغيل). بعد تفعيل التجاوز، عند تعطل جهاز أمان الشبكة، يمكن للشبكتين المتصلتين بجهاز التجاوز التواصل فيما بينهما. في هذه الحالة، لا يقوم جهاز التجاوز بمعالجة حزم البيانات على الشبكة.

ثانيًا، يتم تطبيق تصنيف التجاوز بالطرق التالية:

ينقسم وضع التجاوز إلى الأوضاع التالية: وضع التحكم أو وضع التشغيل

1. يتم تفعيلها بواسطة مصدر الطاقة. في هذا الوضع، يتم تفعيل وظيفة التجاوز عندما يكون الجهاز غير مُشغّل. وعند تشغيل الجهاز، يتم إيقاف تشغيل وظيفة التجاوز فورًا.

2. يتم التحكم به بواسطة GPIO. بعد تسجيل الدخول إلى نظام التشغيل، يمكنك استخدام GPIO لتشغيل منافذ محددة للتحكم في مفتاح التجاوز.

3- عبر التحكم بواسطة مؤقت المراقبة. هذا امتداد للطريقة الثانية. يمكنك استخدام مؤقت المراقبة للتحكم في تفعيل وتعطيل برنامج تجاوز منافذ الإدخال/الإخراج العامة، وبالتالي التحكم في حالة التجاوز. وبهذه الطريقة، يمكن لمؤقت المراقبة فتح التجاوز في حال تعطل النظام الأساسي.

في التطبيقات العملية، غالبًا ما تتواجد هذه الحالات الثلاث في آنٍ واحد، وخاصةً الطريقتين 1 و2. وتتلخص طريقة التطبيق العامة فيما يلي: عند إيقاف تشغيل الجهاز، يكون وضع التجاوز مُفعّلاً. بعد تشغيل الجهاز، يُمكن لنظام الإدخال والإخراج الأساسي (BIOS) تفعيل وضع التجاوز. بعد أن يتولى نظام الإدخال والإخراج الأساسي (BIOS) إدارة الجهاز، يبقى وضع التجاوز مُفعّلاً. يتم إيقاف تشغيل وضع التجاوز لكي يتمكن التطبيق من العمل. خلال عملية بدء التشغيل بأكملها، يكاد لا يحدث أي انقطاع في الشبكة.

وأخيرًا، تحليل مبدأ تنفيذ التجاوز

1. مستوى الأجهزة

على مستوى المكونات المادية، يُستخدم المرحل بشكل أساسي لتنفيذ التجاوز. تُوصل هذه المرحلات عادةً بكابلات الإشارة لكل منفذ شبكة على منفذ شبكة التجاوز. يوضح الشكل التالي طريقة عمل المرحل باستخدام كابل إشارة واحد.

لنأخذ مثالاً على ذلك: عند انقطاع التيار الكهربائي، ينتقل مفتاح المرحل إلى الحالة 1، أي أن مستقبل الإشارة (Rx) في منفذ RJ45 الخاص بشبكة LAN1 يتصل مباشرةً بمرسل الإشارة (Tx) في منفذ RJ45 الخاص بشبكة LAN2. عند تشغيل الجهاز، ينتقل المفتاح إلى الحالة 2. يجب عليك القيام بذلك من خلال تطبيق على هذا الجهاز.

2. مستوى البرمجيات

في تصنيف التجاوز، تُستخدم منافذ الإدخال/الإخراج للأغراض العامة (GPIO) ومؤقت المراقبة للتحكم في التجاوز وتفعيله. في الواقع، تعمل كلتا الطريقتين على منافذ GPIO، والتي بدورها تتحكم في المرحل الموجود على الجهاز لتنفيذ الانتقال المناسب. تحديدًا، إذا تم ضبط منفذ GPIO المقابل على حالة عالية، فسينتقل المرحل إلى الوضع 1. وعلى العكس، إذا تم ضبط منفذ GPIO على حالة منخفضة، فسينتقل المرحل إلى الوضع 2.

لتجاوز وظيفة مراقبة النظام، يتم إضافة خاصية تجاوز مراقبة النظام بناءً على التحكم المذكور أعلاه في منافذ الإدخال/الإخراج العامة (GPIO). بعد تفعيل وظيفة مراقبة النظام، يتم ضبط خيار التجاوز في نظام الإدخال/الإخراج الأساسي (BIOS). يقوم النظام بتفعيل وظيفة مراقبة النظام، وبعد تفعيلها، يتم تفعيل تجاوز منفذ الشبكة المقابل، مما يجعل الجهاز في حالة التجاوز. في الواقع، يتم التحكم في التجاوز أيضًا بواسطة منافذ الإدخال/الإخراج العامة (GPIO). في هذه الحالة، تتم عملية الكتابة منخفضة المستوى إلى منافذ الإدخال/الإخراج العامة (GPIO) بواسطة وظيفة مراقبة النظام، ولا يلزم أي برمجة إضافية للكتابة إلى هذه المنافذ.

تُعدّ وظيفة تجاوز الحماية المادية وظيفةً أساسيةً في منتجات أمان الشبكات. فعند إيقاف تشغيل الجهاز أو انقطاع التيار الكهربائي عنه، يمكن توصيل المنافذ الداخلية والخارجية ببعضها لتشكيل كابل شبكة. وبهذه الطريقة، يمكن لبيانات المستخدمين المرور عبر الجهاز دون أن تتأثر بحالته الراهنة.

تاريخ النشر: 6 فبراير 2023