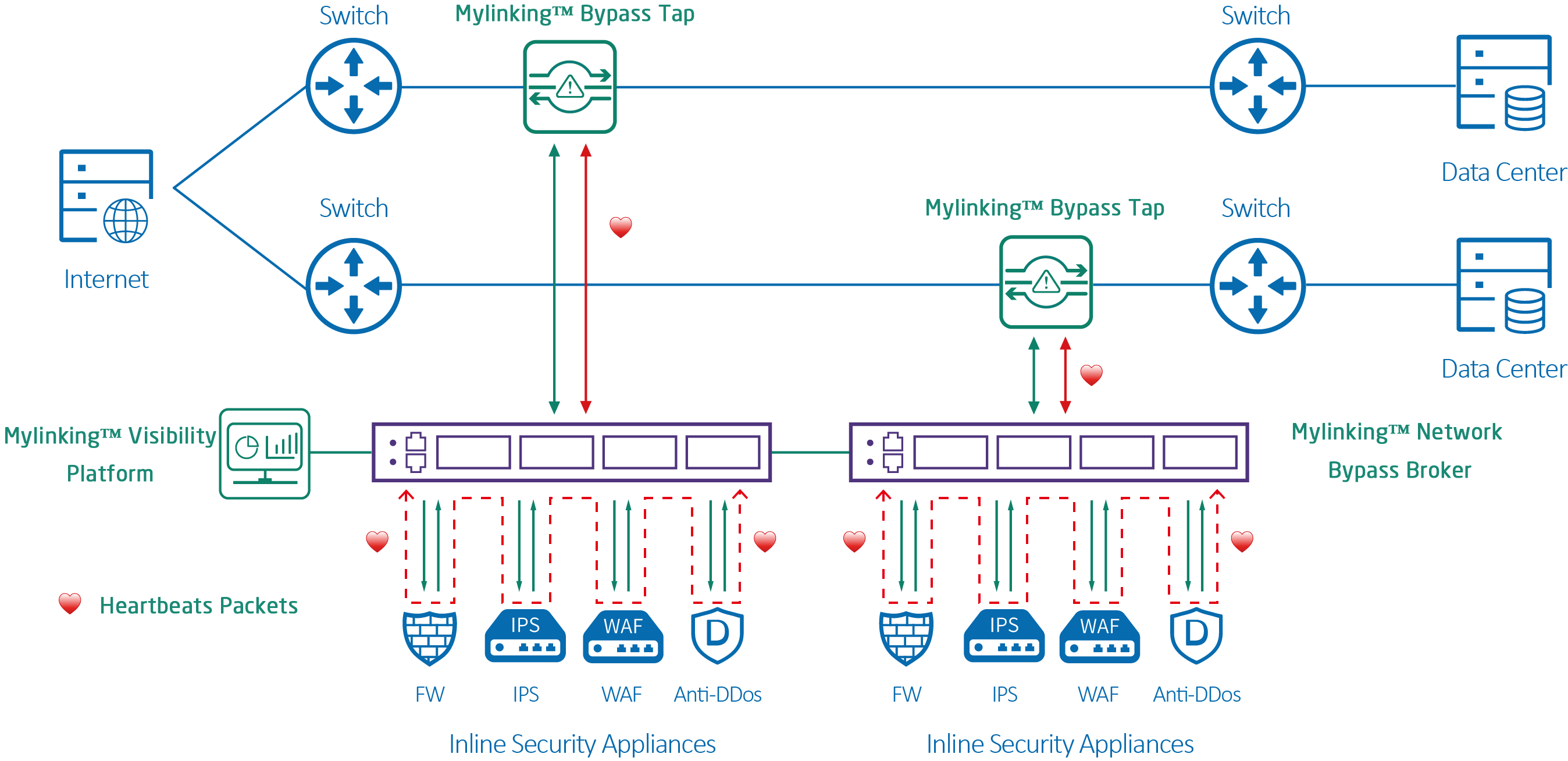

توفر Mylinking™ Network Bypass TAPs المزودة بتقنية نبضات القلب أمانًا للشبكة في الوقت الفعلي دون التضحية بموثوقية الشبكة أو توفرها.توفر Mylinking™ Network Bypass TAPs مع وحدة تجاوز 10/40/100G الأداء عالي السرعة اللازم لتوصيل أدوات الأمان وحماية حركة مرور الشبكة في الوقت الفعلي دون فقدان الحزمة.

أولا ما هو التجاوز؟

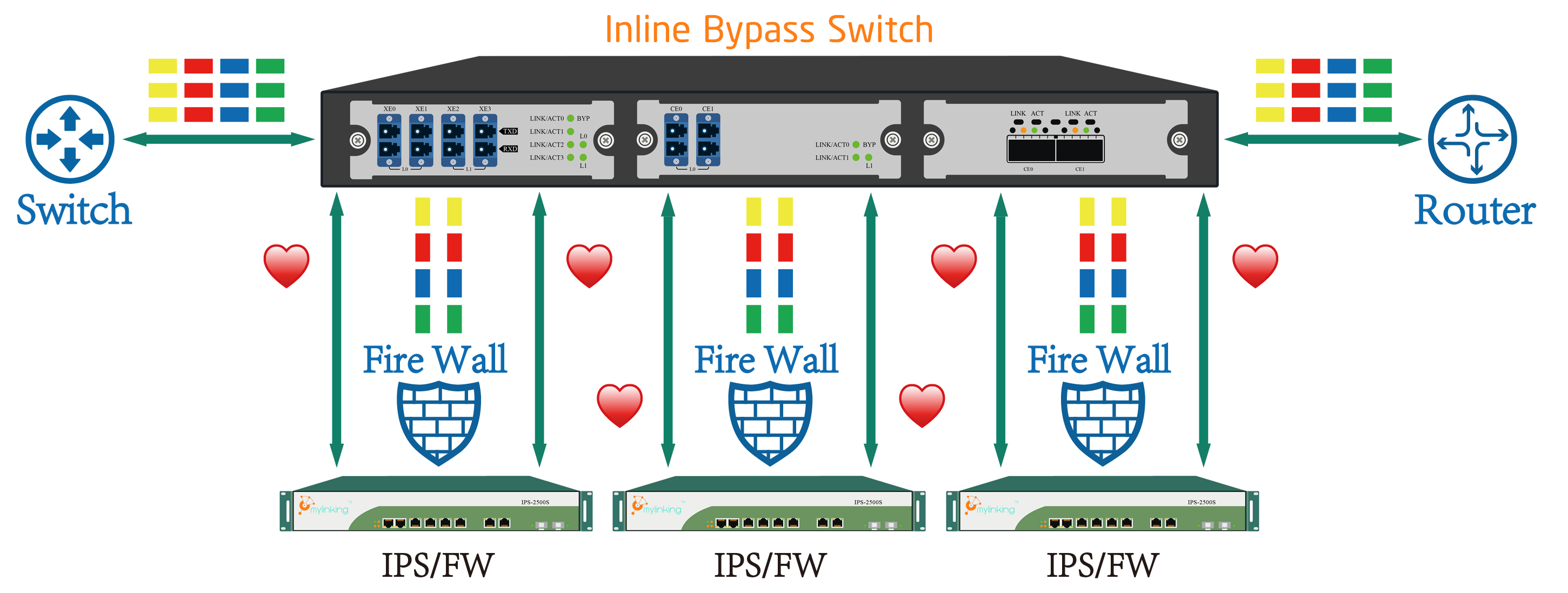

بشكل عام، يتم استخدام جهاز أمان الشبكة بين شبكتين أو أكثر، مثل شبكة إنترانت وشبكة خارجية.يقوم البرنامج التطبيقي الموجود على جهاز أمان الشبكة بتحليل حزم الشبكة لتحديد ما إذا كانت هناك تهديدات أم لا، ثم يقوم بإعادة توجيه الحزم وفقًا لقواعد توجيه معينة.إذا كان جهاز أمان الشبكة معيبًا، على سبيل المثال، بعد انقطاع التيار الكهربائي أو تعطله، ستفقد أجزاء الشبكة المتصلة بالجهاز الاتصال ببعضها البعض.في هذا الوقت، إذا كانت كل شبكة بحاجة إلى الاتصال ببعضها البعض، فيجب أن يتم تجاوزها للأمام.

Bypas، كما يوحي الاسم، هي وظيفة متجاوزة، مما يعني أنه يمكن توجيه شبكتين فعليًا مباشرة من خلال نظام جهاز أمان الشبكة من خلال حالة تشغيل محددة (انقطاع التيار الكهربائي أو إيقاف التشغيل).بعد تمكين التجاوز، عندما يفشل جهاز أمان الشبكة، يمكن للشبكة المتصلة بجهاز التجاوز الاتصال ببعضها البعض.في هذه الحالة، لا يقوم جهاز التجاوز بمعالجة الحزم الموجودة على الشبكة.

ثانياً، يتم تطبيق التصنيف الالتفافي بالطرق التالية:

ينقسم التجاوز إلى الأوضاع التالية: وضع التحكم أو وضع الزناد

1. يتم تشغيله بواسطة مصدر الطاقة.في هذا الوضع، يتم تمكين وظيفة التجاوز عندما لا يكون الجهاز قيد التشغيل.عند تشغيل الجهاز، يتم إيقاف تشغيل التجاوز على الفور.

2. التي تسيطر عليها GPIO.بعد تسجيل الدخول إلى نظام التشغيل، يمكنك استخدام GPIO لتشغيل منافذ محددة للتحكم في مفتاح التجاوز.

3، عن طريق مراقبة الوكالة الدولية للطاقة.يعد هذا امتدادًا للطريقة الثانية. يمكنك استخدام Watchdog للتحكم في تمكين وتعطيل برنامج GPIO Bypass، وذلك للتحكم في حالة التجاوز.بهذه الطريقة، يمكن لـ Watchdog فتح التجاوز في حالة تعطل النظام الأساسي.

في التطبيقات العملية، غالبًا ما توجد هذه الحالات الثلاث في نفس الوقت، خاصة الطريقتين 1 و 2. طريقة التطبيق العامة هي: عندما يتم إيقاف تشغيل الجهاز، يتم تشغيل Bypass.بعد تشغيل الجهاز، يمكن لنظام BIOS تشغيل التجاوز.بعد أن يتولى BIOS مهمة الجهاز، يظل التجاوز قيد التشغيل.تم إيقاف تشغيل التجاوز حتى يتمكن التطبيق من العمل.أثناء عملية بدء التشغيل بأكملها، لا يوجد تقريبًا أي انقطاع في الاتصال بالشبكة.

أخيرًا، تحليل مبدأ تجاوز التنفيذ

1. مستوى الأجهزة

على مستوى الأجهزة، يتم استخدام التتابع بشكل أساسي لتحقيق التجاوز.ترتبط هذه المرحلات بشكل أساسي بكابلات الإشارة لكل منفذ شبكة على منفذ الشبكة الالتفافية.يستخدم الشكل التالي كابل إشارة واحد لتوضيح وضع عمل المرحل.

خذ مشغل الطاقة كمثال.في حالة انقطاع التيار الكهربائي، سيقفز المفتاح الموجود في المرحل إلى 1، أي أن Rx الموجود في منفذ RJ45 الخاص بشبكة LAN1 يتصل مباشرة مع RJ45 Tx الخاص بشبكة LAN2.عندما يتم تشغيل الجهاز، سيتصل المفتاح بـ 2. ويتعين عليك القيام بذلك من خلال تطبيق على هذا الجهاز.

2. مستوى البرمجيات

في تصنيف التجاوز، تمت مناقشة GPIO وWatchdog للتحكم في التجاوز وتشغيله.في الواقع، تعمل كلتا الطريقتين على تشغيل GPIO، ومن ثم يتحكم GPIO في المرحل الموجود على الجهاز لإجراء القفزة المقابلة.على وجه التحديد، إذا تم ضبط GPIO المقابل على الوضع المرتفع، فسوف يقفز المرحل إلى الموضع 1. وعلى العكس من ذلك، إذا تم ضبط كوب GPIO على الوضع المنخفض، فسوف يقفز المرحل إلى الموضع 2.

بالنسبة لـ Watchdog Bypass، في الواقع، على أساس تحكم GPIO أعلاه، قم بإضافة التحكم Watchdog Bypass.بعد تفعيل المراقبة، قم بتعيين الإجراء للتجاوز في BIOS.يقوم النظام بتفعيل وظيفة المراقبة.بعد تفعيل Watchdog، يتم تمكين تجاوز منفذ الشبكة المقابل، مما يجعل الجهاز في حالة التجاوز.في الواقع، يتم التحكم في التجاوز أيضًا بواسطة GPIO.في هذه الحالة، يتم تنفيذ الكتابة ذات المستوى المنخفض إلى GPIO بواسطة Watchdog، ولا يلزم برمجة إضافية لكتابة GPIO.

تعد وظيفة تجاوز الأجهزة وظيفة ضرورية لمنتجات أمان الشبكة.عندما يتم إيقاف تشغيل الجهاز أو انقطاعه، يمكن توصيل المنافذ الداخلية والخارجية فعليًا ببعضها البعض لتشكيل كابل شبكة.وبهذه الطريقة، يمكن لحركة بيانات المستخدمين المرور عبر الجهاز دون أن تتأثر بالحالة الحالية للجهاز.

وقت النشر: 06 فبراير 2023